Derinlemesine Nessus Özellikleri ve Kullanımı

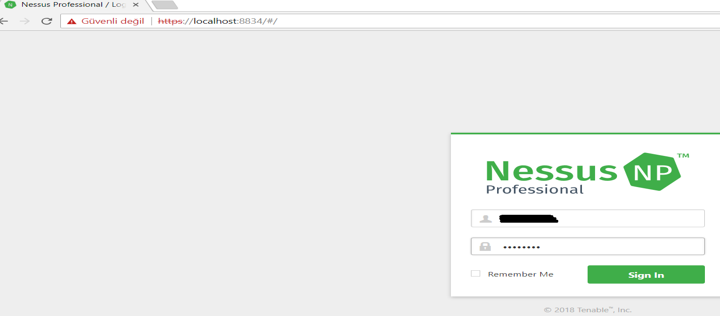

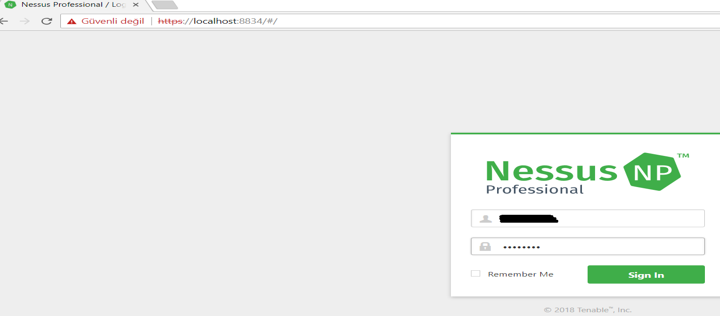

Varsayılan olarak https://localhost:8834/#/ adresi üzerinden giriş paneline geldikten sonra kullanıcı adı ve parola bilgileriyle giriş yapılır.

|

| Resim1 : Nessus Login Sayfası |

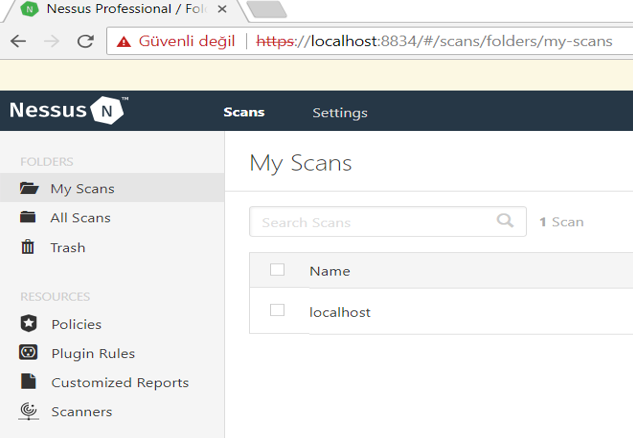

Giriş panelinde kullanıcı bilgileri doğru girildiği takdirde ana panele yönlendirilir.

|

| Resim2 : Nesus Ana Paneli |

Nessus Sekmelerinde Temel Gezinti

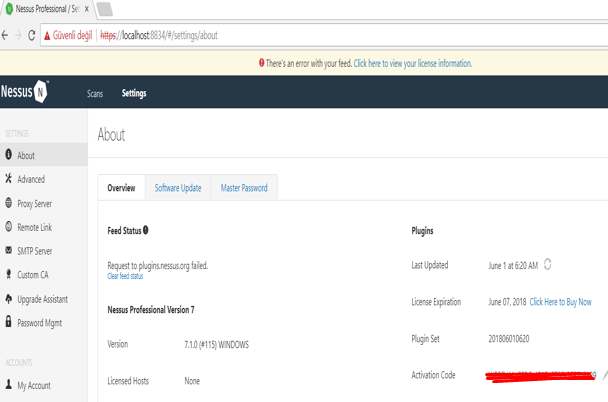

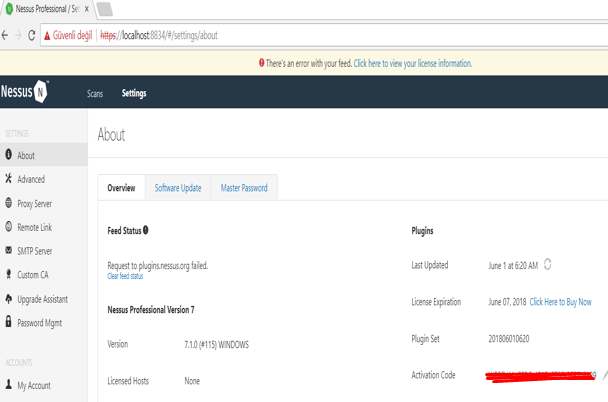

Nesus’un Settings sekmesinde kullanıcı ve sunucu taraflı ayarlamalar yapılır.

|

| Resim3 : Nesus Settings Ekranı |

Nesus Ayarları

- Settings

- Settings

- About

- Advanced Settings

- Proxy Server

- Remote Link

- SMTP Server

- Custom CA

- Upgrade Assistant

- Password Management

- Accounts

- My Account

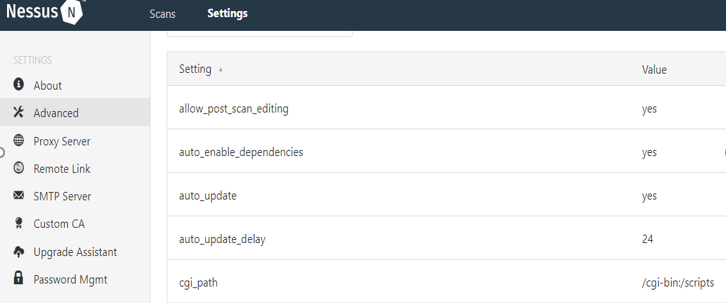

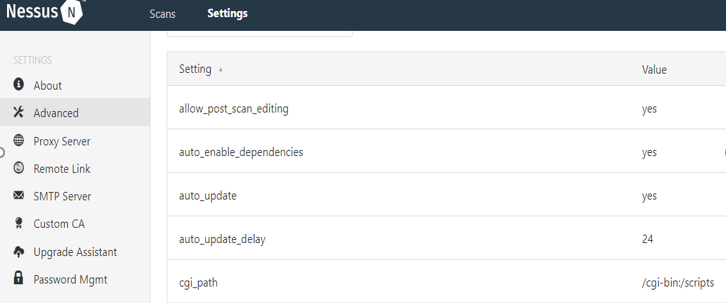

- Settings -> Advanced Settings

Global ayarları manuel olarak yapılandırmamıza izin verir. Nessus servisi veya sunucunun yeniden başlatılması gerekebilir.

|

| Resim4 : Nesus Settings -> Advanced Settings |

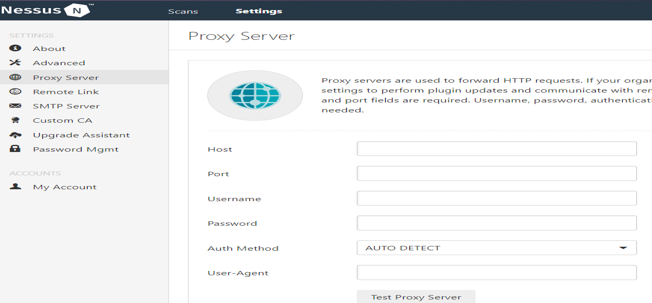

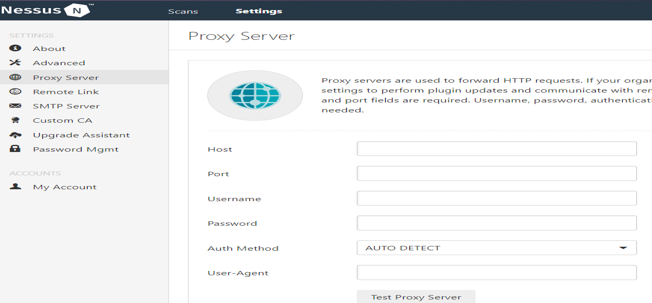

HTTP isteklerini iletmek için kullanılır. Nessus eklenti güncelleştirmelerini gerçekleştirmek için uzak tarayıcılarla veya aracılarla iletişim kurmak için kullanır. Ana makine ve bağlantı portu zorunlu olup diğer bilgiler isteğe bağlı olabilir.

|

| Resim5 : Nesus Settings -> Proxy Server |

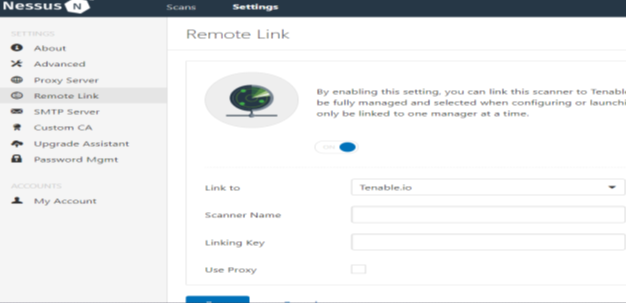

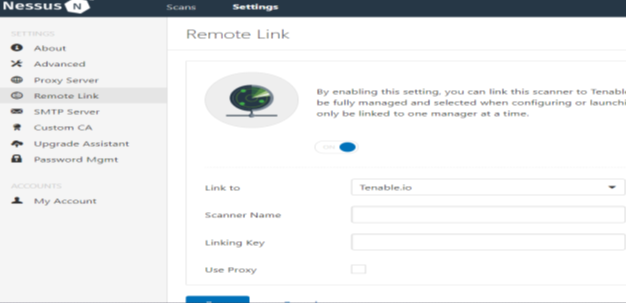

Remote link ayarı etkinleştirilerek tarayıcı Tenable.io veya Nessus Manager ’a bağlanabilir. Taramalar yapılandırılırken veya başlatılırken tamamen yönetilebilir ve seçilebilir.

|

| Resim6 : Nesus Settings -> Remote Link |

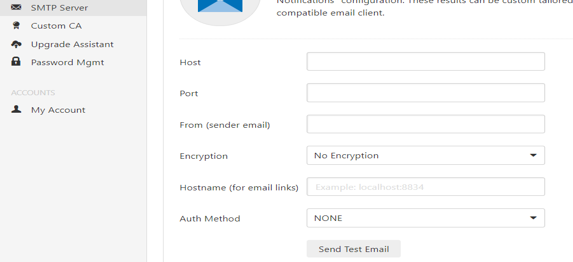

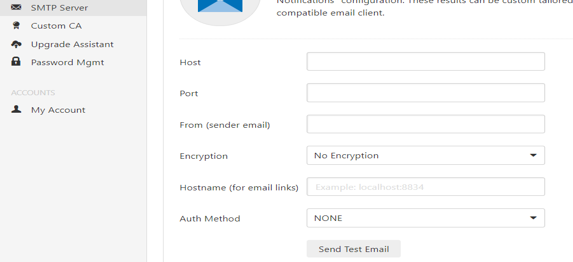

E-posta almak veya göndermek için bir endüstri standardıdır. SMTP yapılandırıldıktan sonra tarama sonuçları bir taramanın e-posta bildirimleri yapılandırılmasında belirtilen alıcılar listesine gönderilir. Bu sonuçlar filtrelerle özel olarak özelleştirilebilir ve HTML uyumlu e-posta istemcisi gerektirir.

|

| Resim7 : Nesus Settings -> SMTP Server |

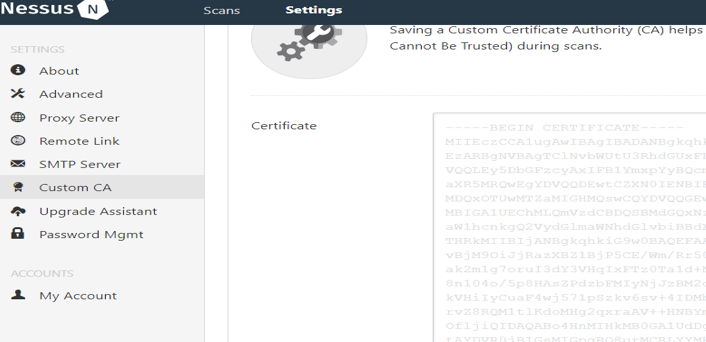

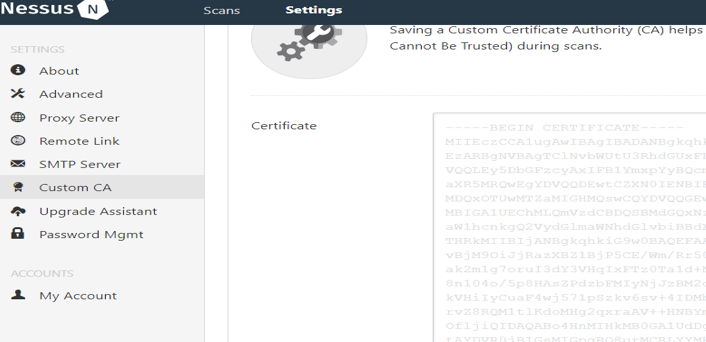

Taramalar sırasında bu eklenti ( SSL Sertifikası ) yanlış bulguları azaltmaya yardımcı olur.

|

| Resim8 : Nesus Settings -> Custom CA |

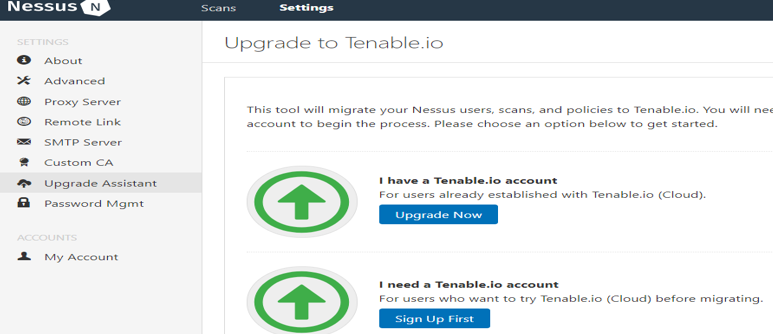

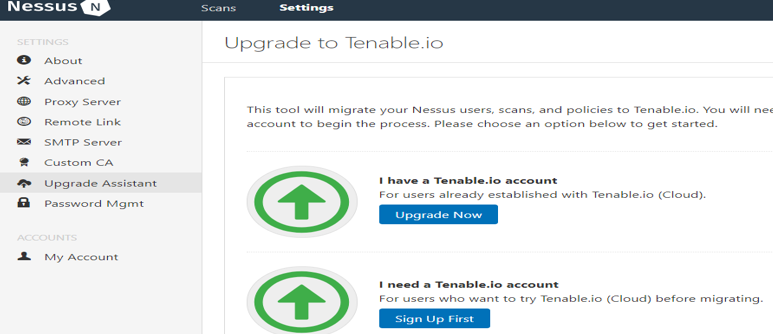

- Settings -> Upgrade Assistant

Nessus ’u güncelleştirme ve Tenable.io yükseltme işlemi gerçekleştirilir.

|

| Resim9 : Nesus Settings -> Upgrade Assistant |

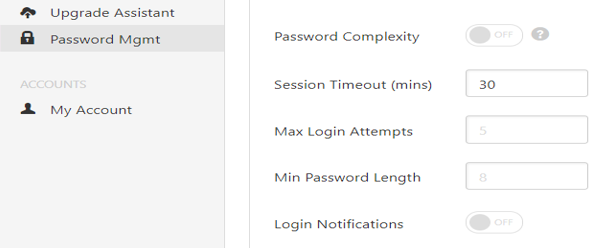

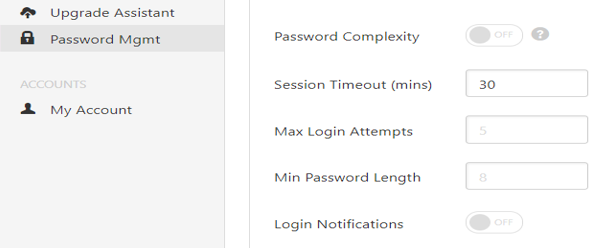

- Settings -> Password Management

Parolalar için parametreleri ayarlamanıza, oturum açma bildirimlerini açmanıza ve oturum zaman aşımını ayarlamanıza olanak tanır. Giriş bildirimleri, kullanıcının son başarılı giriş - başarısız girişlerinin tarih, saat, IP gibi bilgileri tutar. Başarısız deneme kaydını da tutar.

|

| Resim10 : Nesus Settings -> Password Management |

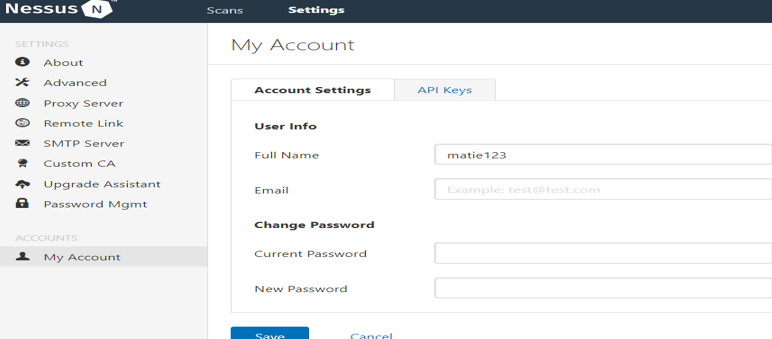

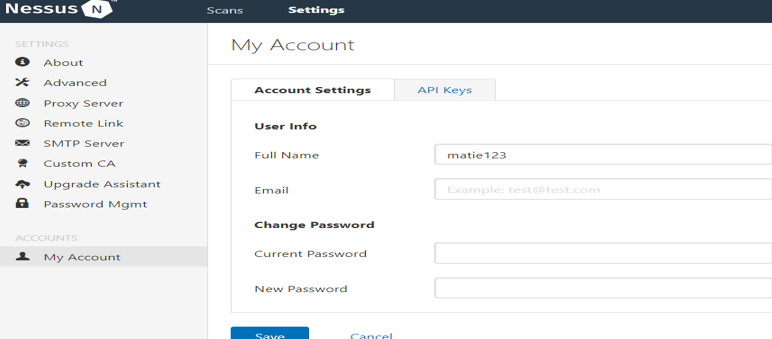

Hesap ayarları ve API Keys bulunmaktadır.

|

| Resim11 : Nesus Accounts -> My Account |

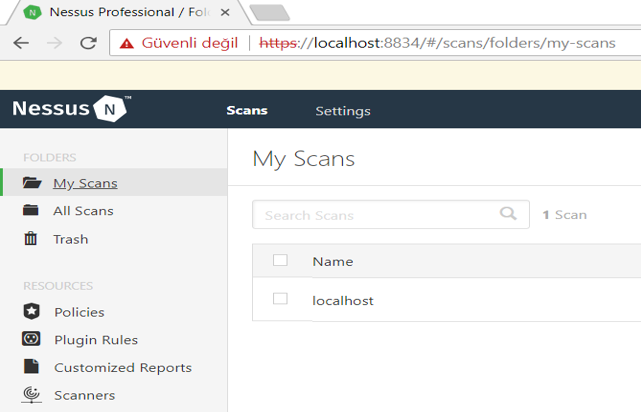

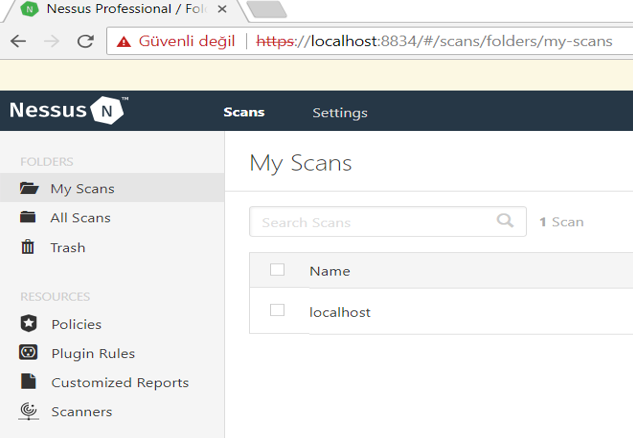

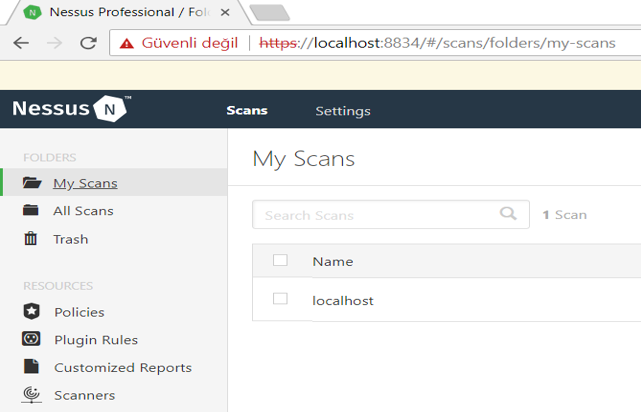

Nessus’un taramalar sekmesinde yapılan taramaların bulunduğu klasörler ve tarama yapmak için kullanılan kaynaklar bulunmaktadır. Kaynaklar arasında politikalar, eklentiler, raporların özelleştirilmesi ve taramalar ile ilgili işlemler mevcuttur.

|

| Resim12 : Nesus Tarama işlemleri sekmesi |

Nessus Tarama İşlemleri

- Scans

- Folders

- Resources

- Policies

- Plugin Rules

- Customized Reports

- Scanners

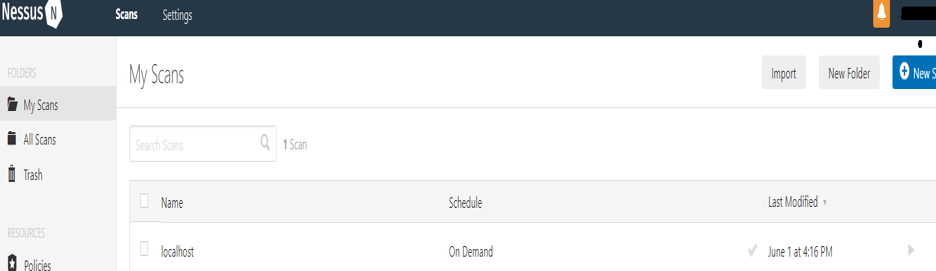

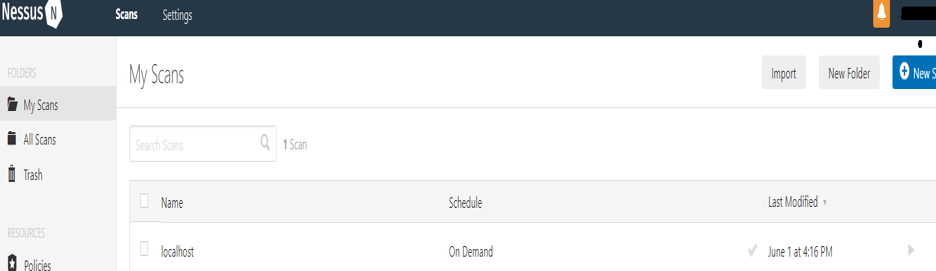

Kullanıcı tarafından yapılan taramalar yer alır. Ayrıca Import, New Folder, New Scan gibi sekmeleri vardır.

|

| Resim13 : Nesus Folders -> My Scans |

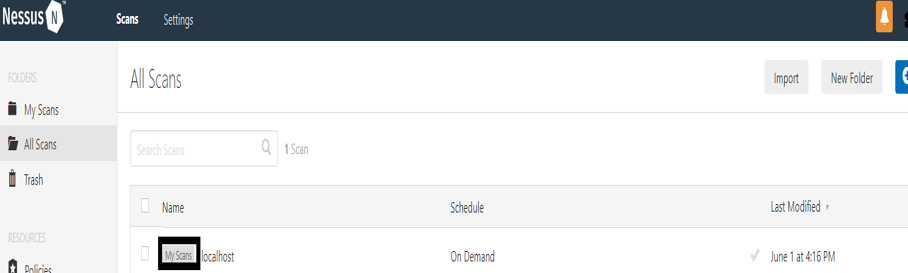

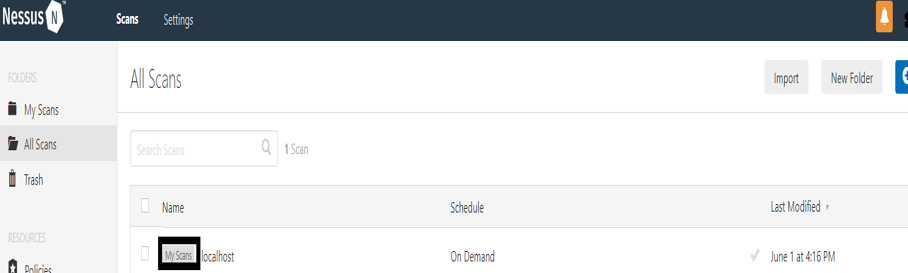

Bütün taramaları içerisinde barındırır.

|

| Resim14 : Nesus Folders -> All Scans |

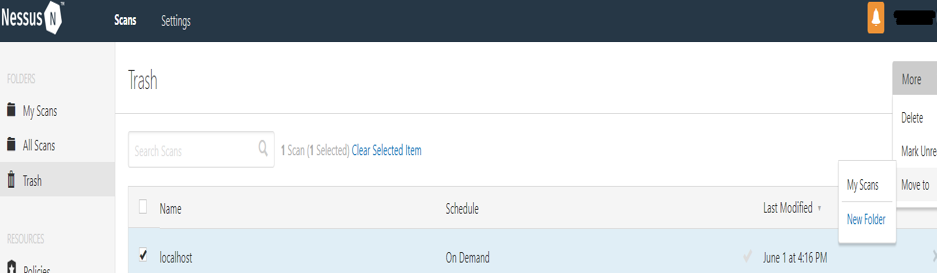

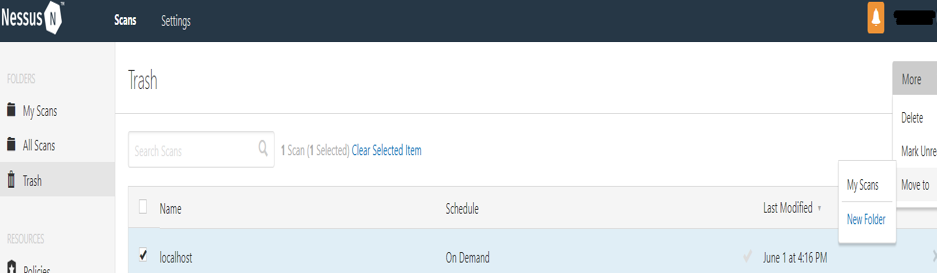

Silinen taramaların gönderildiği çöp kutusu denilebilir.

|

| Resim15 : Nesus Folders -> Trash |

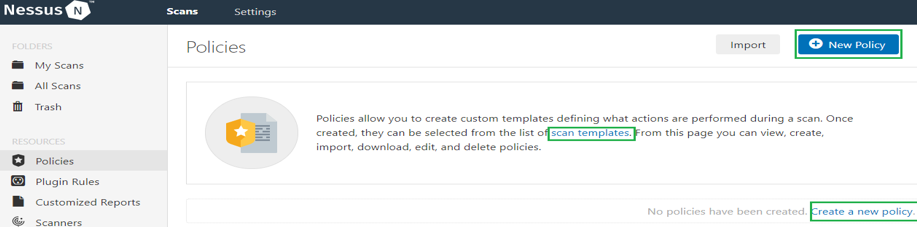

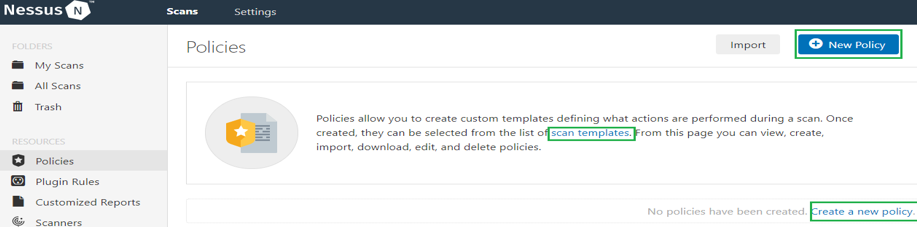

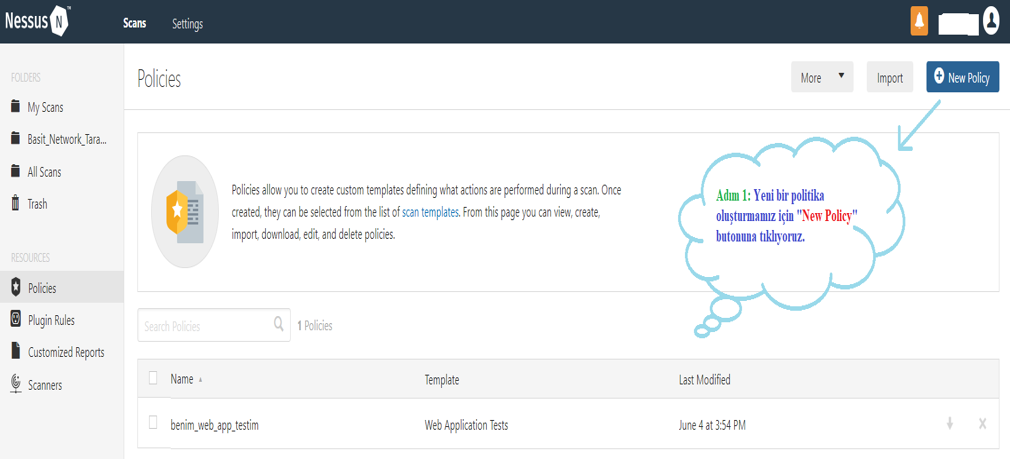

Tarama sırasında hangi işlemlerin gerçekleştirildiğini tanımlayan özel şablonlar oluşturmaya olanak tanır. Bir kez oluşturulduktan şablon, tarama şablonları listesinden seçilebilir. Politikalar görüntülenebilir, oluşturulabilir, içe aktarılabilir, indirilebilir, düzenlenebilir ve silinebilir.

|

| Resim16 : Nesus Resources -> Policies |

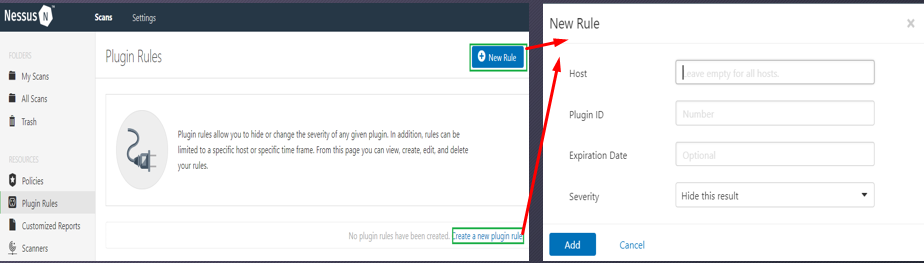

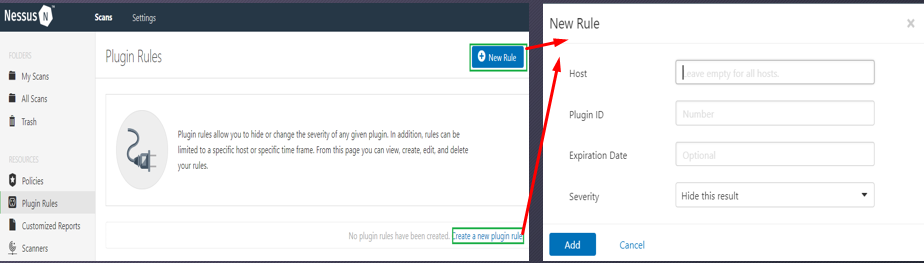

- Resources -> Plugin Rules

Eklenti kuralları, verilen herhangi bir eklentinin önemini gizlemenize veya değiştirmenize izin verir. Ek olarak, kurallar belirli bir ana bilgisayar veya belirli bir zaman dilimi ile sınırlandırılabilir. Kurallar görüntülenebilir, oluşturulabilir, düzenlenebilir ve silinebilir.

|

| Resim17 : Nesus Resources -> Plugin Rules |

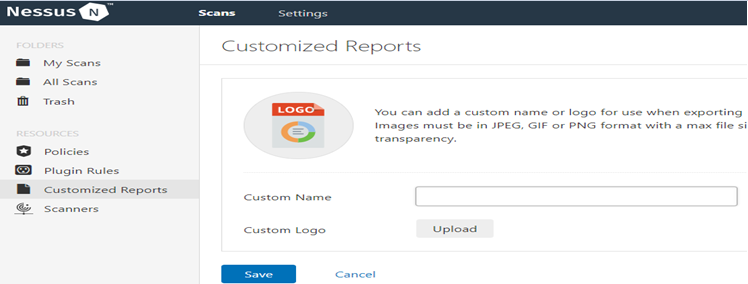

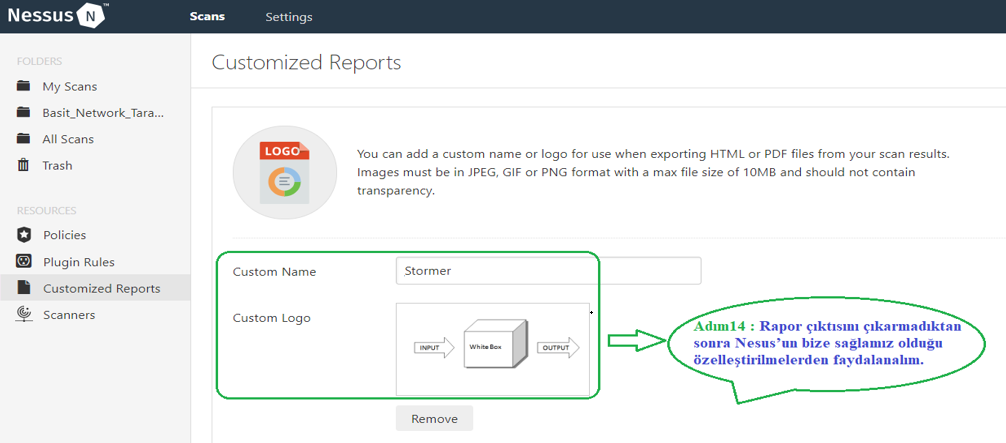

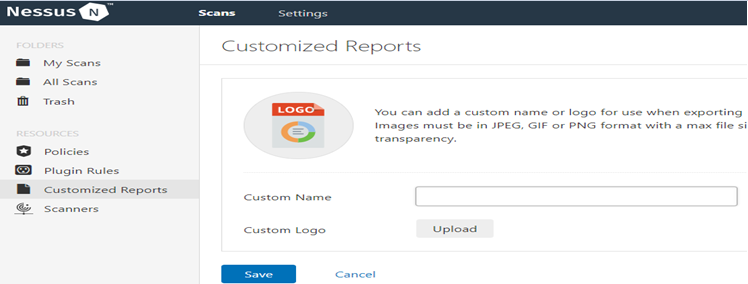

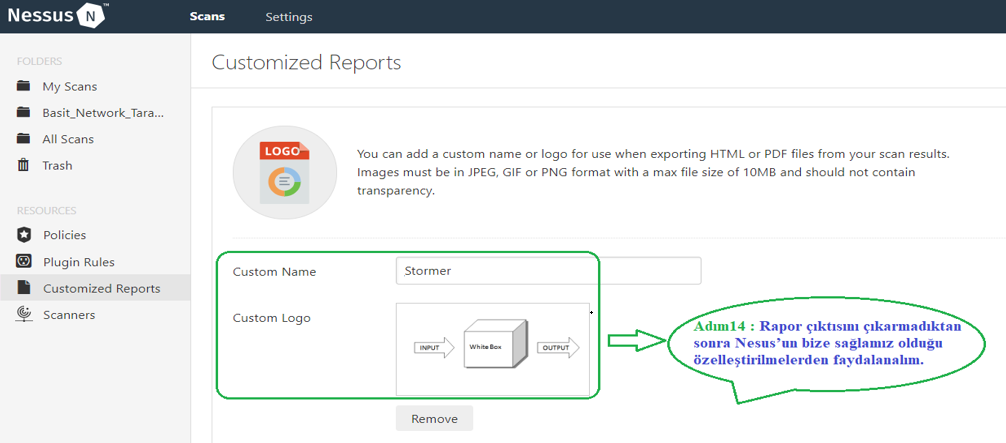

- Resources -> Customized Reports

Tarama sonuçlarından HTML veya PDF dosyalarını dışarı aktarırken kullanmak için özel bir ad ve logo eklenebilir. Resimler maksimum 10 MB boyutunda olan JPEG, GIF veya PNG formatında olmalı ve saydamlık içermemelidir.

|

| Resim18 : Nesus Resources -> Customized Reports |

Uzak tarayıcılara upgrade linkine tıklayarak bağlanılabilir. Bağlantı kuruldutan sonra taramaları yapılandırırken yerel olarak yönetilebilir ve seçilebilir. Tarayıcının mevcut durumu ve tüm çalışan taramalar kontrol edilebilir.

|

| Resim19 : Nesus Resources -> Scanners |

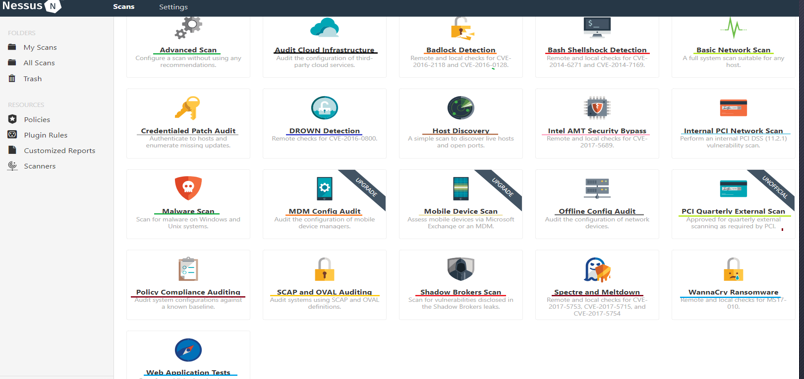

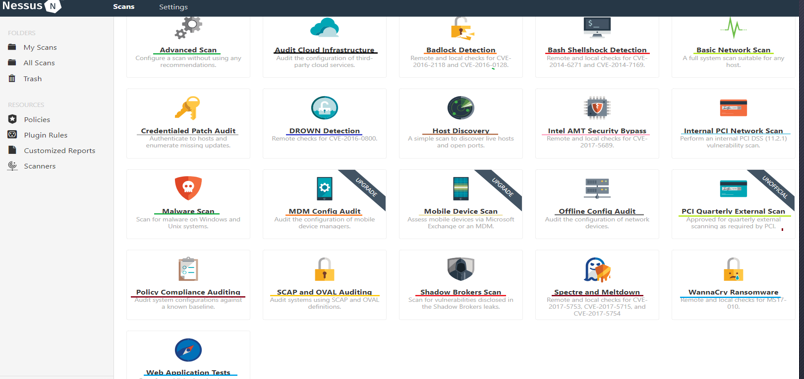

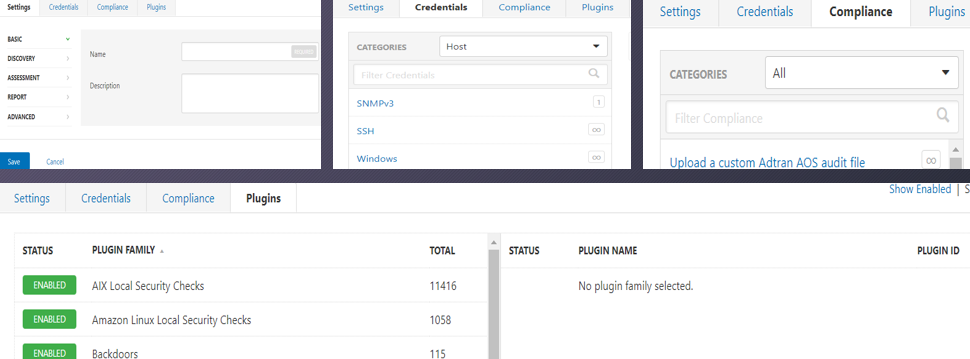

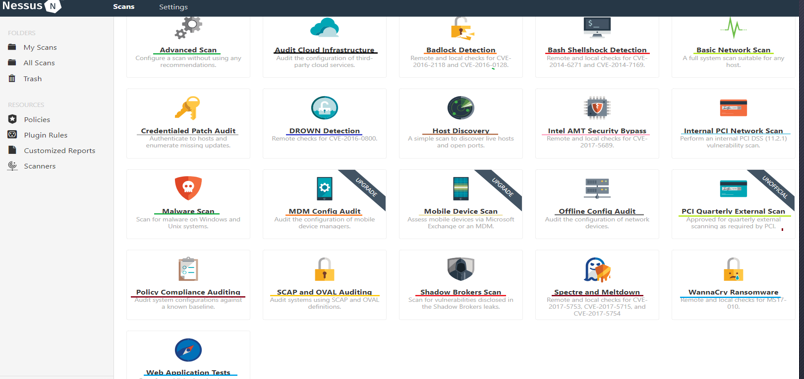

Nessus Tarama Politikaları

Nessus taramalarında, hedef varlıklar kategorize edilerek tarama politikaları oluşturulmuştur. Taramanın yapılacağı hedef sisteme göre belirli politikalar oluşturulur. Bu politikalar, varlığın kapsamına, işlemine ve amacına göre belirlenir. Oluşturulacak yeni politikalarda, hedefe yönelik bilgi toplama işlemleri, network taramaları, listeleme (enumeration) işlemleri ve hedef ile ilgili zafiyet tespit işlemlerini yapacak eklentiler (plugins) kullanıcı tarafından seçilip yapılandırılabilir. Ayrıca, Nessus tarafından varsayılan olarak gelen politikalar üzerinde düzenlemeler yapılarak yeni politikalar oluşturulabilir. Oluşturulan yeni politikalar kullanılarak hedefe yönelik Nessus taraması yapılabilir.

|

| Resim19 : Nesus Varsayılan Tarama Politikaları |

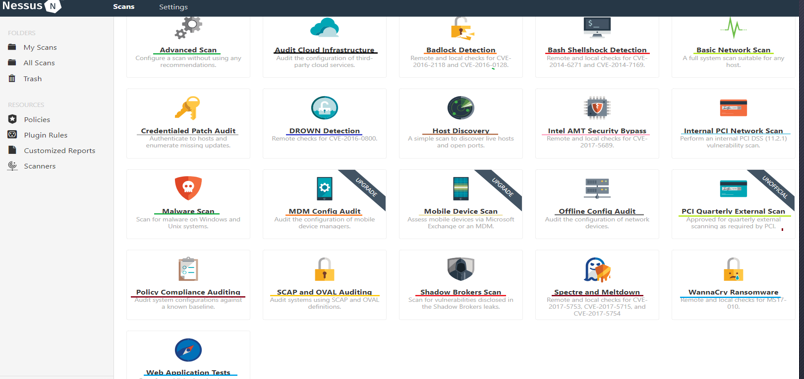

- Resources -> Policies -> New Policy

Tarama yapılacak varlıklara yönelik yeni tarama politikaları oluşturulabilir. Ayrıca varsayılan politikalar yapılandırılarak yeni politikalar oluşturulabilir.

- Resources -> Policies -> New Policy -> Advanced Scan

Herhangi bir öneri kullanmadan yapılacak tarama yapılandırılabilir. Bu taramada kullanıcı hedef sisteme yönelik network taramaları ve plugin kullanarak zafiyet taramaları gerçekleştirebilir.

|

| Resim20 : Nesus Resources -> Policies -> New Policy -> Advanced Scan |

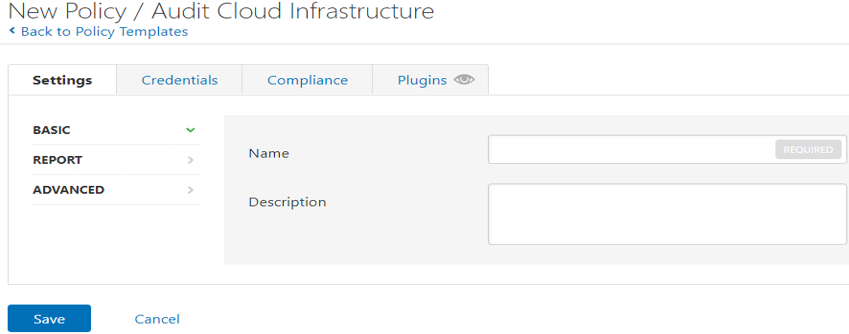

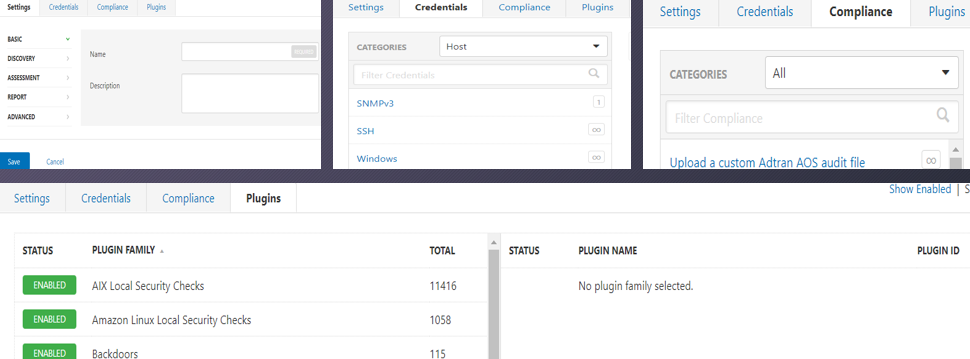

- Resources -> Policies -> New Policy -> Audit Cloud Infrastructure

Third-party bulut hizmetlerinin denetlenmesi için oluşturulan bir politikadır.

|

| Resim21 : Nesus Resources -> Policies -> New Policy -> Audit Cloud Infrastructure |

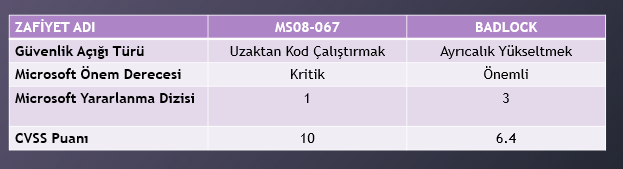

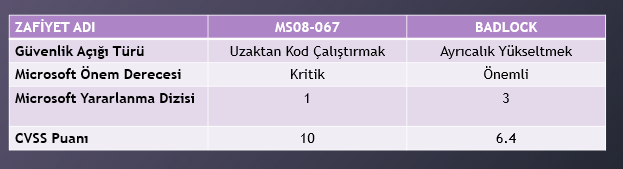

- Resources -> Policies -> New Policy -> BadLock Detection

CVE-2016-2118 (samba) ve CVE-2016-0128(Microsoft) kodlu güvenlik açıklarının sistemlerde olup olmadığını kontrol eden bır tarama politikasıdır. BadLock zafiyeti, Wiındows 2003, Windows 2000, Windows XP ve samba sunucularını hedef alır.

|

| Resim22 : MS08-067 ve BADLOCK zafiyetlerinin karşılaştırılması |

- Resources -> Policies -> New Policy -> Bash Shellshock Detection

CVE-2014-6271 ve CVE-2014-7169 kodlu güvenlik açıklarının sistemlerde olup olmadığını kontrol eden bır tarama politikasıdır. Bu politika, Shellshock güvenlik açığı için HTTP, FTP, SMTP, Telnet ve SIP aracılığıyla uzaktan denetleme yapmak için kullanılır. SSH bilgileri isteğe bağlı olarak CVE-2014-6271 kodlu zafiyetin test edilmesi için kullanılır. Bash Shellshock, birçok Linux/UNIX işletim sisteminde ve Apple’ın Mac OS X’inde kullanılan ortak komut satırı kabuğu olan GNU Bourne-Again Shell(Bash)’da bulunan bir güvenlik açığıdır. Hata, bir saldırganın zararlı kodu ekleyerek işletim sistemi tarafından kullanılan ortam değişkenlerinde kabuk komutlarını uzaktan çalıştırmasına izin verir.

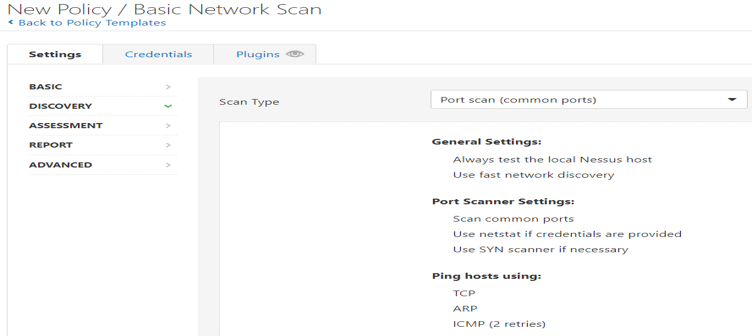

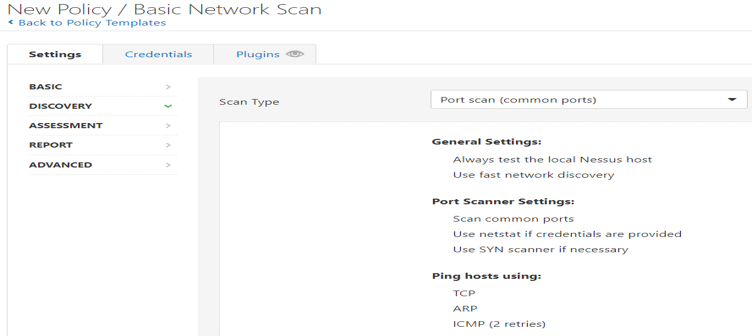

- Resources -> Policies -> New Policy -> Basic Network Scan

Herhangi bir hedef için genel sistem taramasıdır. TCP, ARP, ICMP paketlerini kullanır. Port taraması gerçekleştirilir.

|

| Resim23 : Resources -> Policies -> New Policy -> Basic Network Scan |

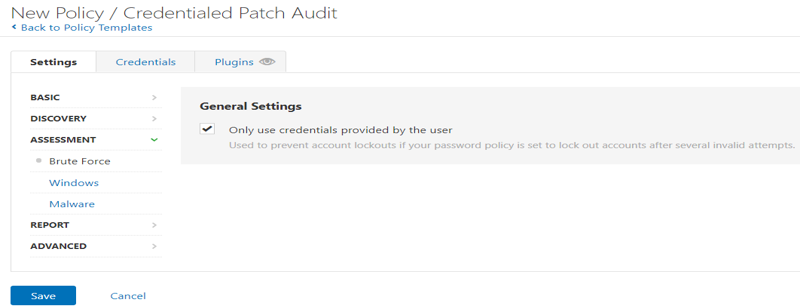

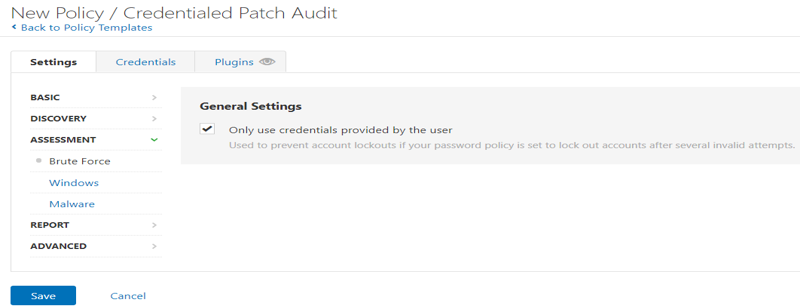

- Resources -> Policies -> New Policy -> Credentialed Patch Audit

Ana makineler için kimlik doğrulaması yapıp eksik güncellemeleri numaralandırır. Brute-Force, Windows, Malware değerlendirmesi yapılabilir.

|

| Resim24 : Resources -> Policies -> New Policy -> Credentialed Patch Audit |

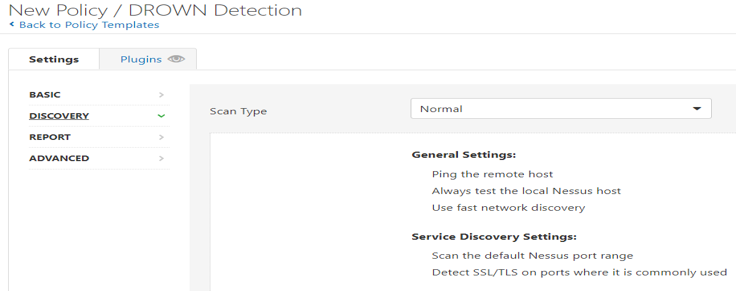

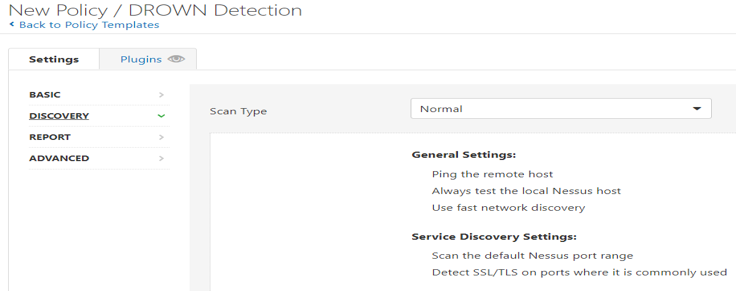

- Resources -> Policies -> New Policy -> DROWN Detection

CVE-2016-0800 kodlu güvenlik açığının sistemlerde olup olmadığını kontrol eden bır tarama politikasıdır. Bu zafiyet, SSLv2 protokolündeki bir hatadan kaynaklanmaktadır. RSA şifreleme metnini daha yeni bir SSL/TLS protokolü sürümü kullanarak bir bağlantıdan şifrelemek ya da şifreyi çözmek olarak DROWN tekniği kullanılır.

|

| Resim25 : Resources -> Policies -> New Policy -> DROWN Detection |

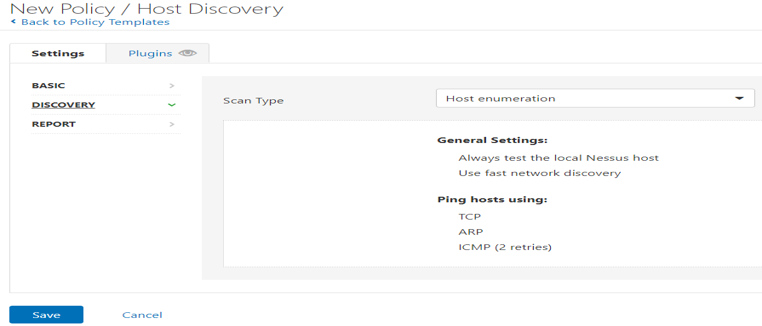

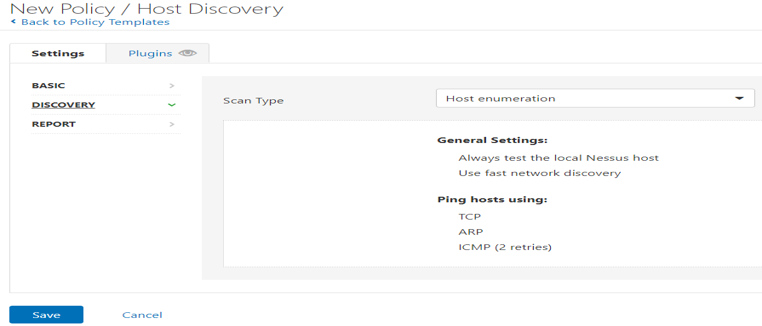

- Resources -> Policies -> New Policy -> Host Discovery

Basit bir keşif taraması sonucu açık hostların ve açık hostlara ait açık portların keşfi yapılır.

|

| Resim26 : Resources -> Policies -> New Policy -> Host Discovery |

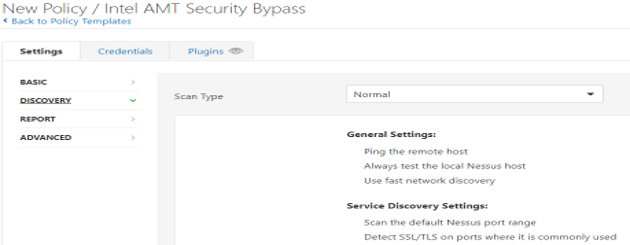

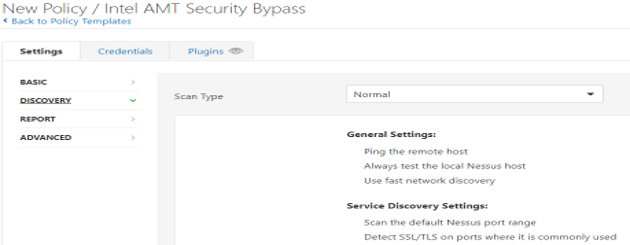

- Resources -> Policies -> New Policy -> Intel AMT Security Bypass

CVE-2017-5689 kodlu güvenlik açığının sistemlerde olup olmadığını kontrol eden bır tarama politikasıdır. Özellikle kurumsal bilgisayarlar ve ağlar için daha büyük risk oluşturabilecek bir ayrıcalık yükseltme zafiyetidir. Belirli faktörler ve tetikleyiciler olsa bile, saldırganlara yönetim erişimi sağlayabilir, uzaktan kontrol edilip sıfırlama yada kapatma yapılabilir.

|

| Resim27 : Resources -> Policies -> New Policy -> Intel AMT Security Bypass |

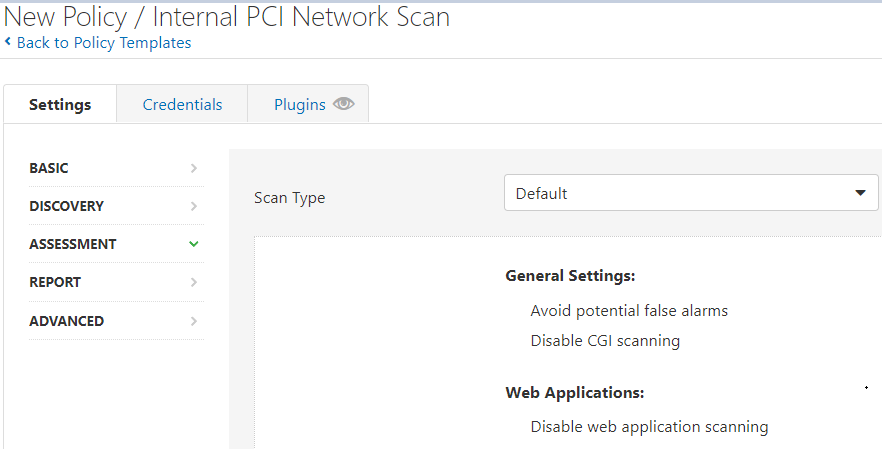

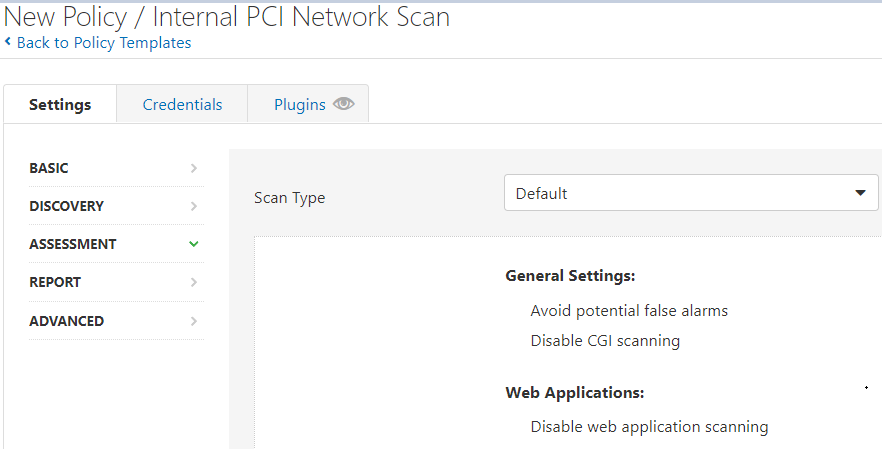

- Resources -> Policies -> New Policy -> Internal PCI Network Scan

Dahili bir PCI DSS güvenlik açığı taraması gerçekleştirir. Bir kurumun kart sahibi veri ortamına giden veya bu içeriğe giden iç taraftaki tüm ana bilgisayarlardaki mantıksal ağ çerçevesinde çalıştırılan güvenlik açığını tarar. Kimlik bilgileri, eksik yama gibi kontroller yapılır. En az 3 ayda biri tarama yapılması önerilir.

|

| Resim28 : Resources -> Policies -> New Policy -> Internal PCI Network Scan |

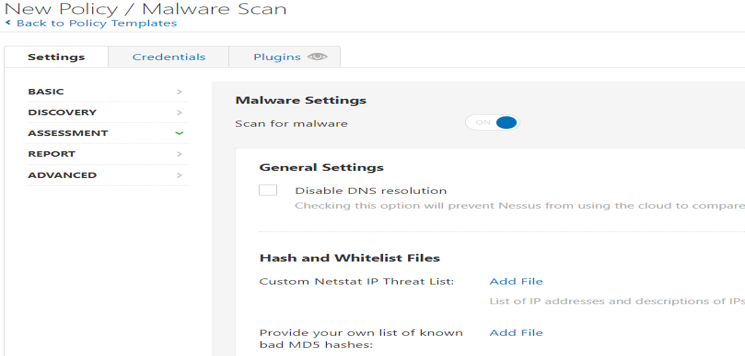

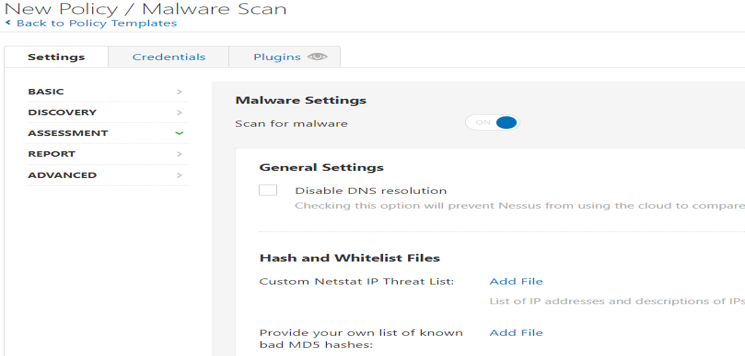

- Resources -> Policies -> New Policy -> Malware Scan

Windows ve UNIX sistemler için malware yani zararlı yazılım analizi yapılır.

|

| Resim29 : Resources -> Policies -> New Policy -> Malware Scan |

- Resources -> Policies -> New Policy -> MDM Config Audit

Mobil Cihazlarını yapılandırılmasını denetler. Kullanımı için Upgrade edilmesi gerekmektedir.

- Resources -> Policies -> New Policy -> Mobile Device Scan

Microsoft Exchange ve mobil cihazların denetiminde kullanılır. Kullanılması için Upgrade edilmesi gerekmektedir.

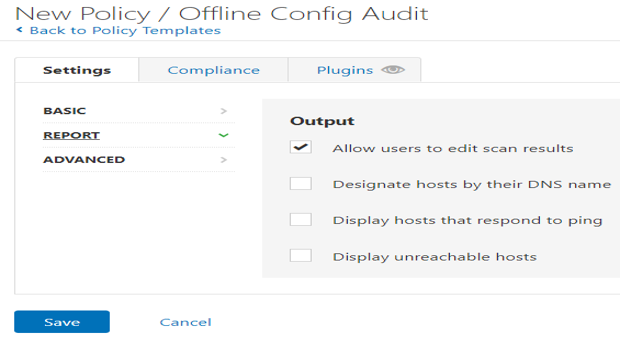

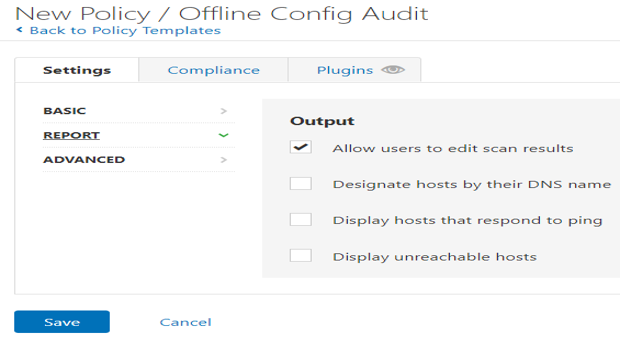

- Resources -> Policies -> New Policy -> Offline Config Audit

Offline olarak ağ cihazlarının yapılandırılmasını denetlemektedir.

|

| Resim30 : Resources -> Policies -> New Policy -> Offline Config Audit |

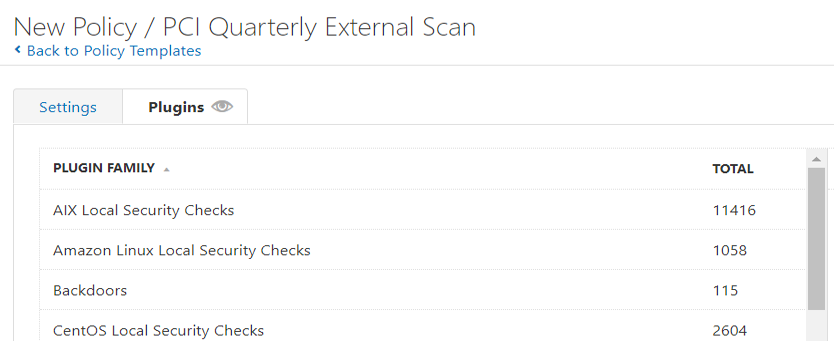

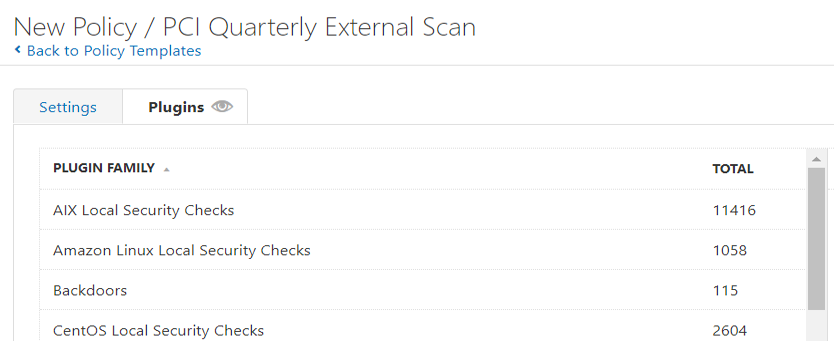

- Resources -> Policies -> New Policy -> PCI Quarterly External Scan

PCI tarafından gerektiği gibi harici tarama için onaylanmıştır. (Unofficial)

|

| Resim31 : Resources -> Policies -> New Policy -> PCI Quarterly External Scan |

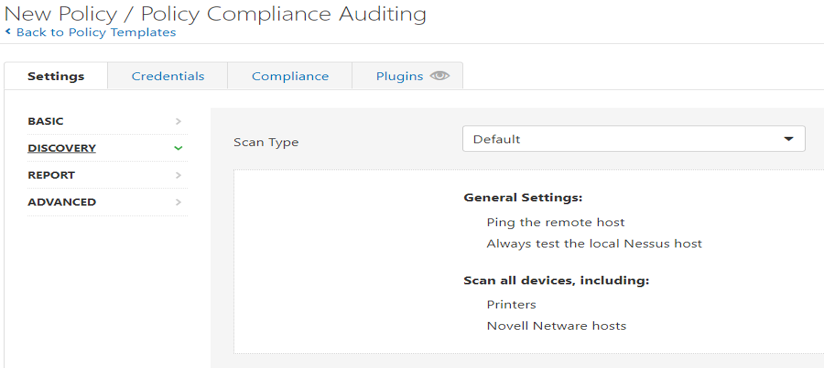

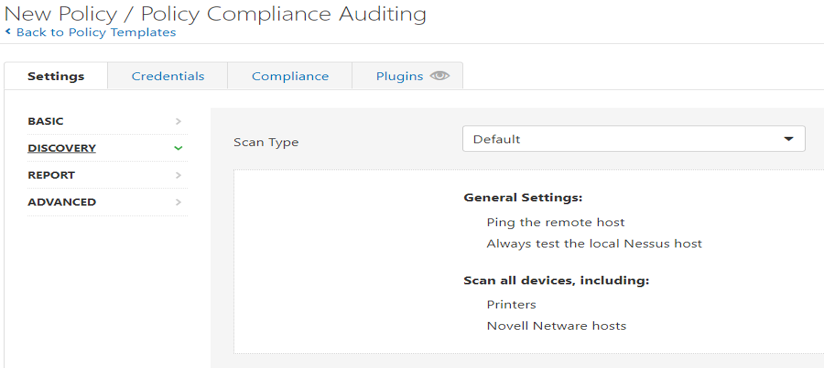

- Resources -> Policies -> New Policy -> Policy Compliance Auditing

Bilinen bir temel çizgiye karşı denetim sistemi yapılandırmalarıdır.

|

| Resim32 : Resources -> Policies -> New Policy -> Policy Compliance Auditing |

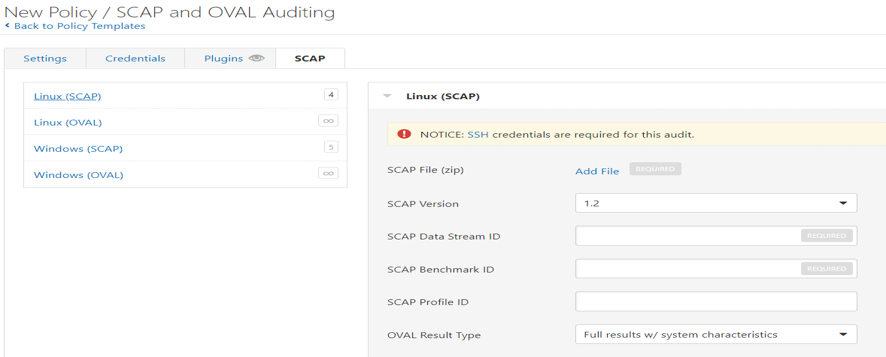

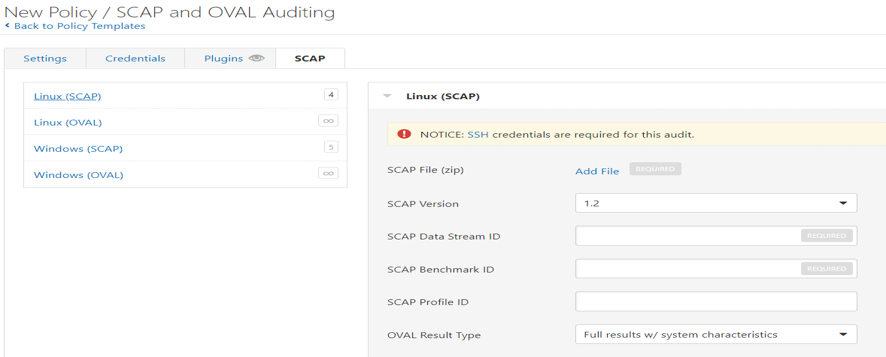

- Resources -> Policies -> New Policy -> SCAP and OVAL Auditing

SCAP ve OVAL tanımlarını kullanan denetim sistemlerine yönelik taramadır. The Security Content Automation Protocol (SCAP), bir kuruluşta dağıtılan sistemlerin otomatik güvenlik açığı yönetimi, ölçümü ve politika uyumluluğu değerlendirmesini etkinleştirmek için belirli standartların kullanılması için bir yöntemdir.

|

| Resim33 : Resources -> Policies -> New Policy -> SCAP and OVAL Auditing |

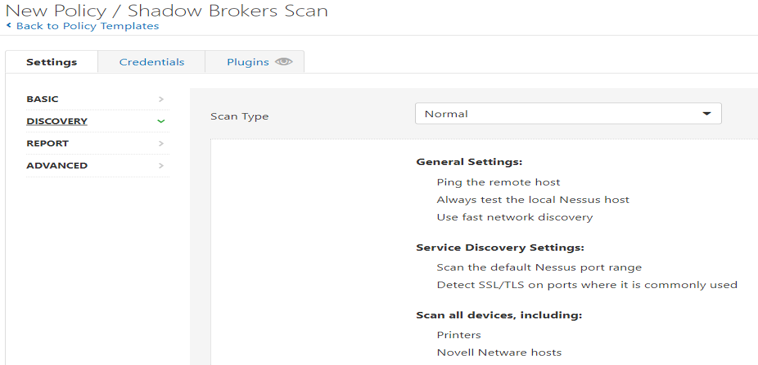

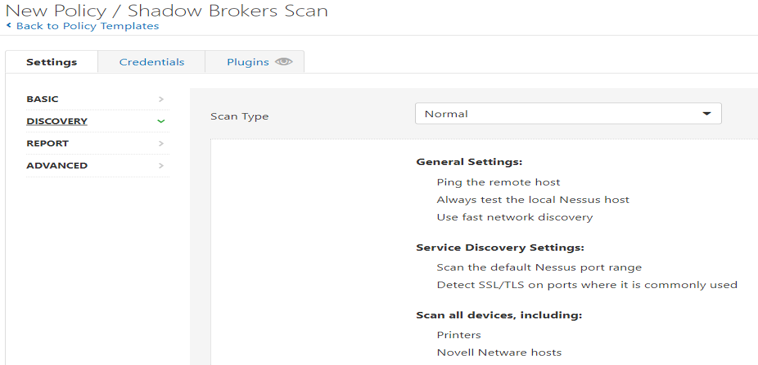

- Resources -> Policies -> New Policy -> Shadow Brokers Scan

Shadow Brokers tarafından bulunan zafiyetlerin taranmasını sağlayan bir tarama politikasıdır.

|

| Resim34 : Resources -> Policies -> New Policy -> Shadow Brokers Scan |

- Resources -> Policies -> New Policy -> Spectre and Meltdown

CVE-2017-5753, CVE-2017-5715 ve CVE-2017-5754 kodlu güvenlik açıklarının sistemlerde olup olmadığını kontrol eden bır tarama politikasıdır. Modern işlemcilerdeki kritik güvenlik açıklarıdır. Bu donanım güvenlik açıkları, programların bilgisayarda şu anda işlenen verileri çalmalarına izin verir. Programların genellikle veri okumalarına izin verilmemesine karşın, kötü amaçlı bir program diğer çalışan programların belleğinde saklanan bilgileri saklamak için kullanılır. Bu, bir şifre yöneticisi ve tarayıcısında, e-postalarınızdan, kişisel fotoğraflarınızdan, anlık iletilerinizden ve hatta kritik iş belgelerinizde saklanan şifrelerinizi içerebilir.

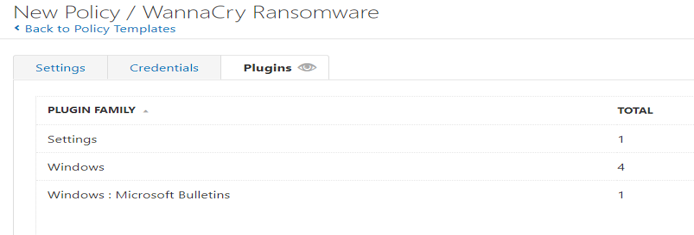

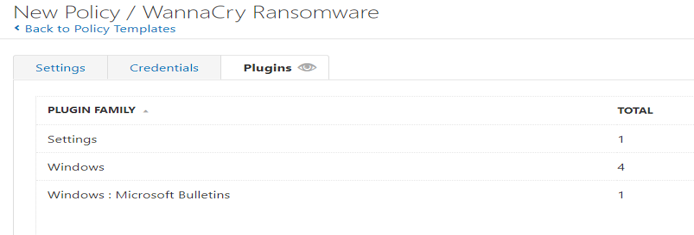

- Resources -> Policies -> New Policy -> WannaCry Ransomware

MS17-010 güvenlik açığının sistemlerde olup olmadığını kontrol eden bır tarama politikasıdır. SMB protokolü ve 445 nolu port üzerinden uzaktan kontrol sağlanmaktadır. Windows kimlik bilgilerini isteğe bağlı olarak WMI ile test etmek ve eksiksiz yazılım güncellemelerini numaralandırmak için sağlanabilir. Eternalblue & Doublepulsar olarak adlandırılan zafiyet, smb üzerinden dll injection yaparak hedefe sızmayı sağlıyor. EternalBlue zafiyetinden yararlanarak WannaCry ve Petya zararlı yazılımları, dünyada birçok sistemi olumsuz etkilemiştir. Wannacry, hiçbir kullanıcı etkileşimine gerek kalmadan Microsoft Windows’un SMBv1 sisteminde bulunan MS17-010 zafiyetini kullanıyor.

|

| Resim35 : Resources -> Policies -> New Policy -> WannaCry Ransomware |

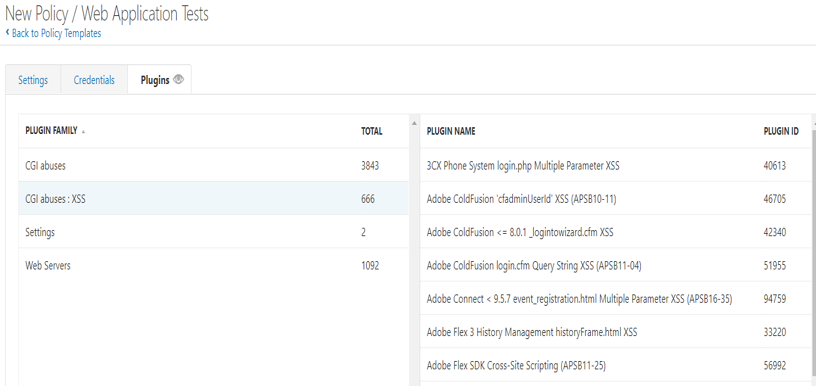

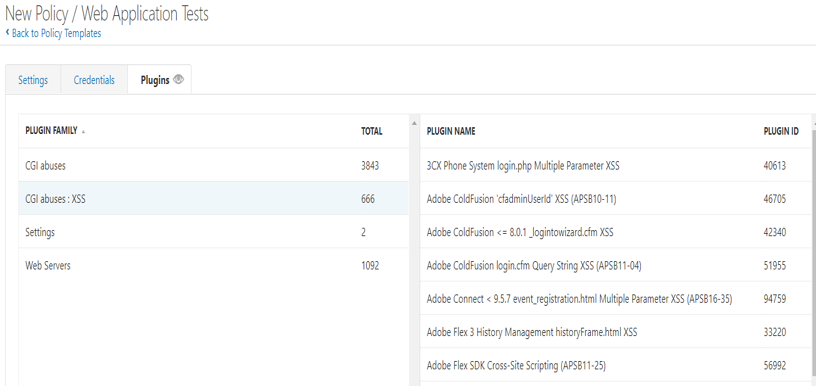

- Resources -> Policies -> New Policy -> Web Application Tests

Web tabanlı uygulamalarda bulunabilecek güvenlik açıklarına yönelik oluşturulmuş bir tarama politikasıdır.

|

| Resim36 : Resources -> Policies -> New Policy -> Web Application Tests |

Nessus Kullanımı

|

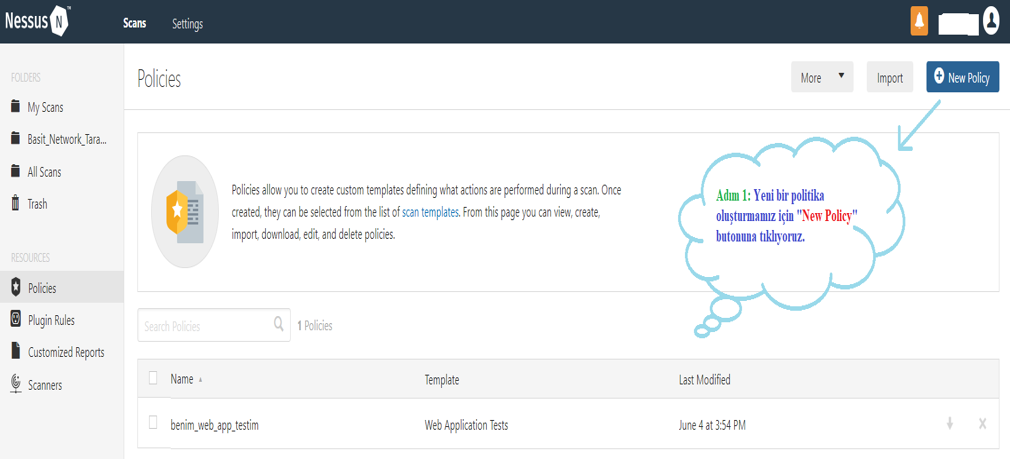

| Adım1 |

|

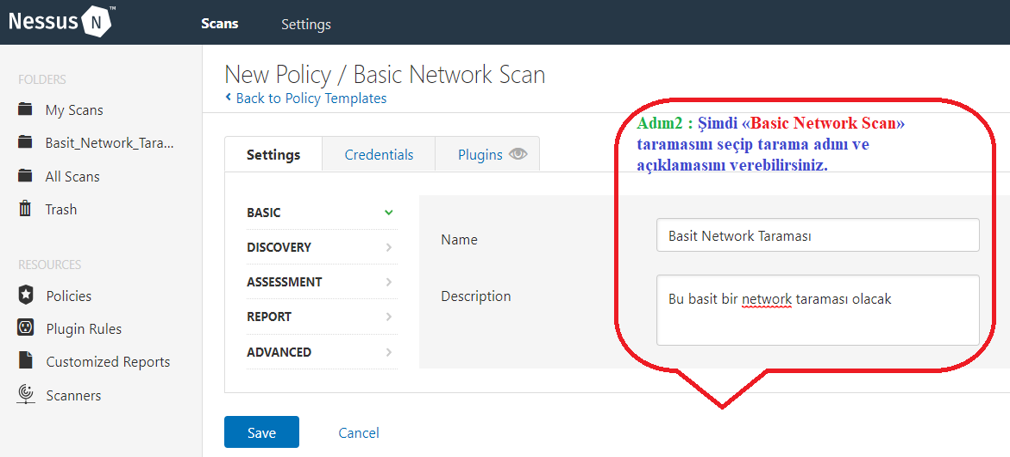

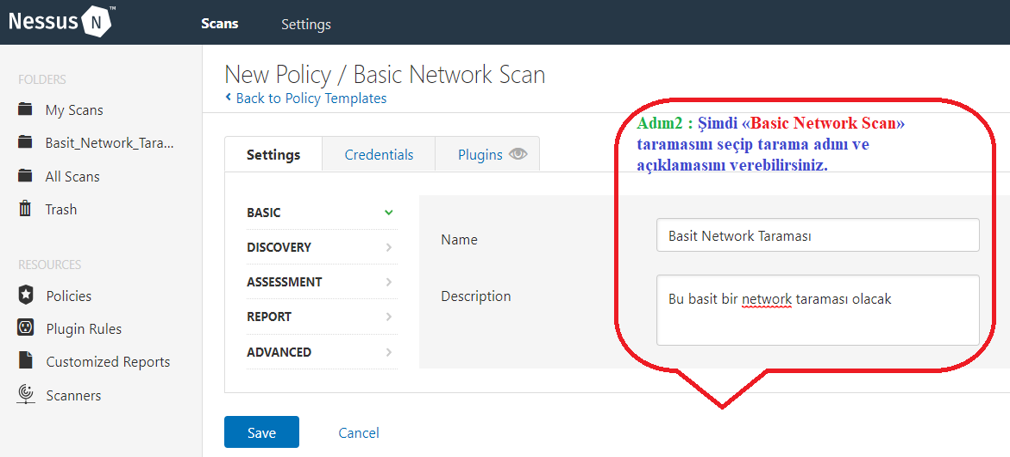

| Adım2 |

|

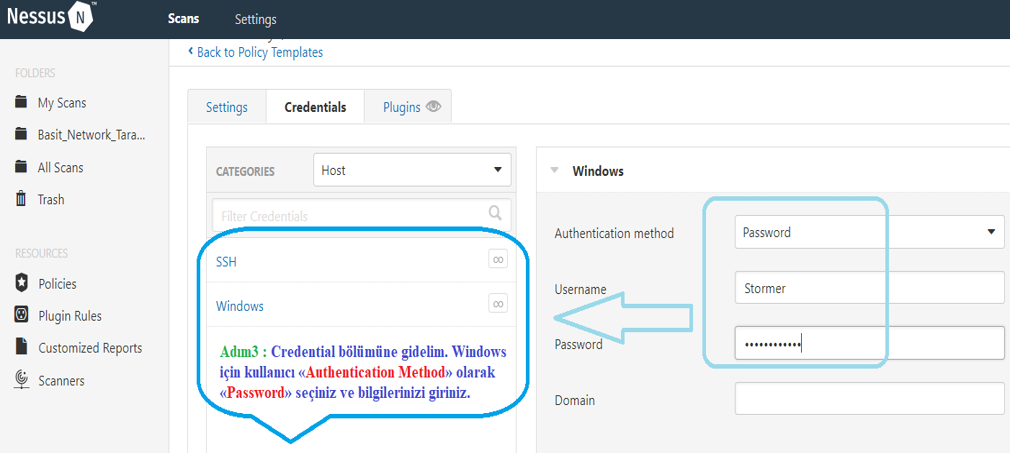

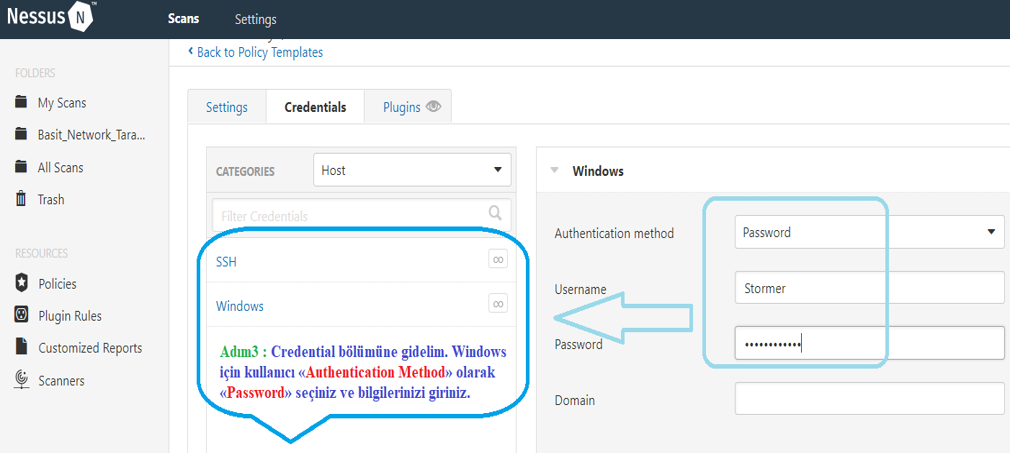

| Adım3 |

|

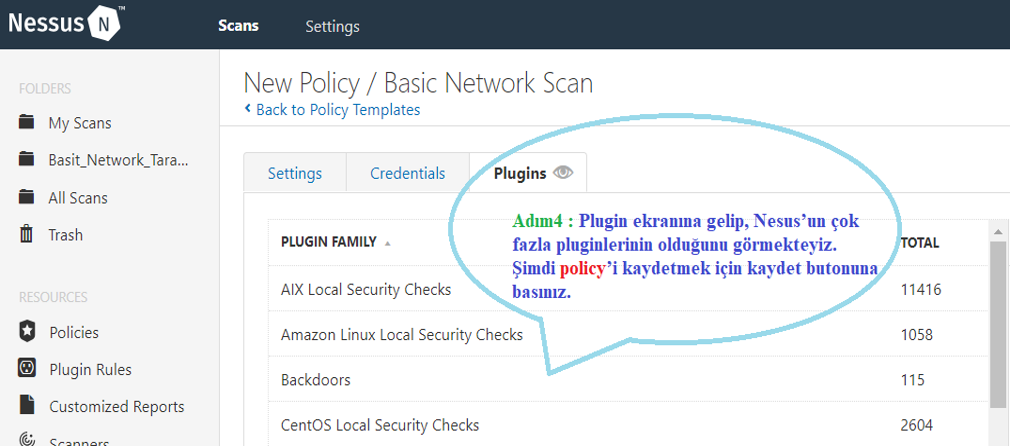

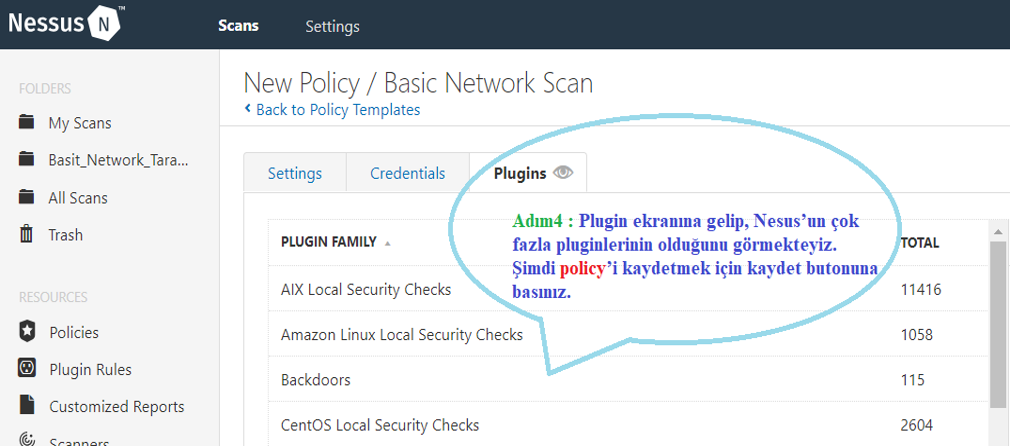

| Adım4 |

|

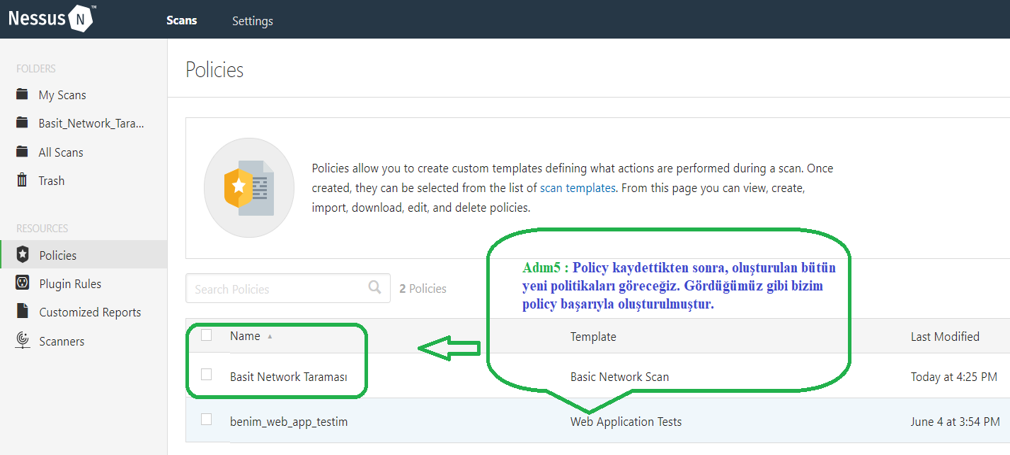

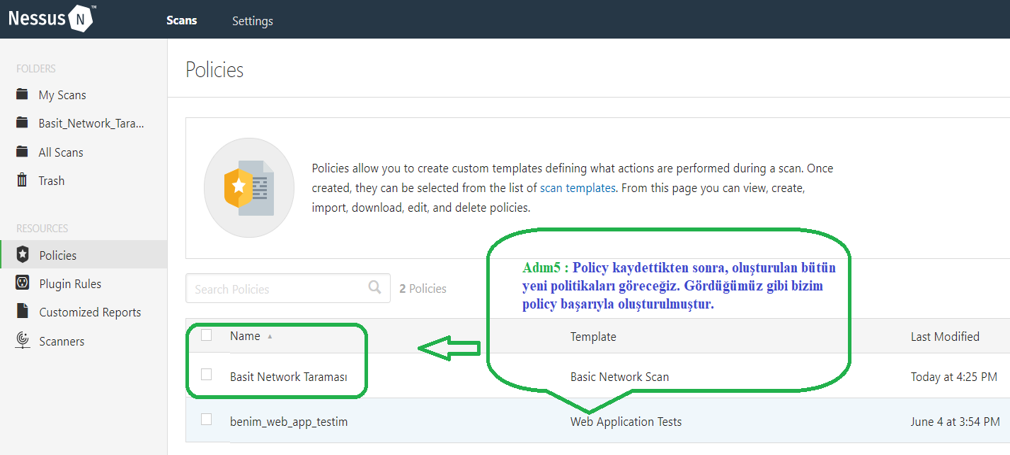

| Adım5 |

|

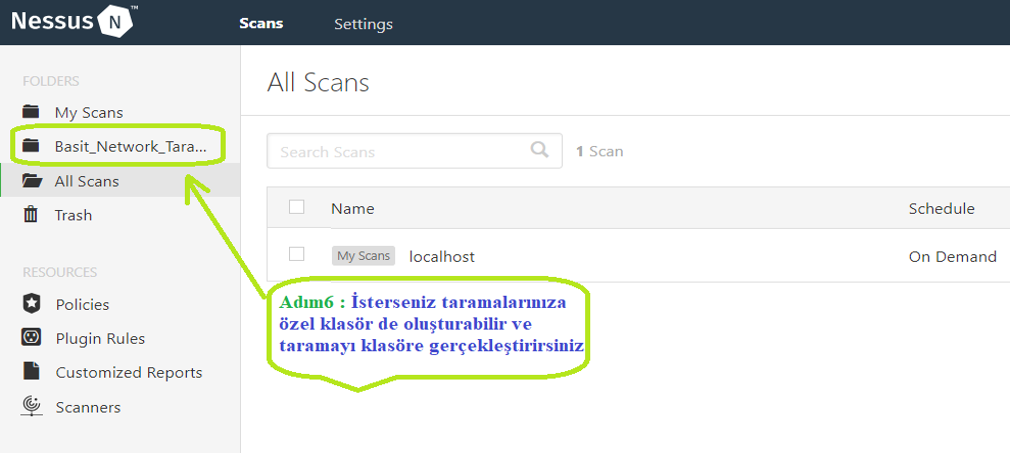

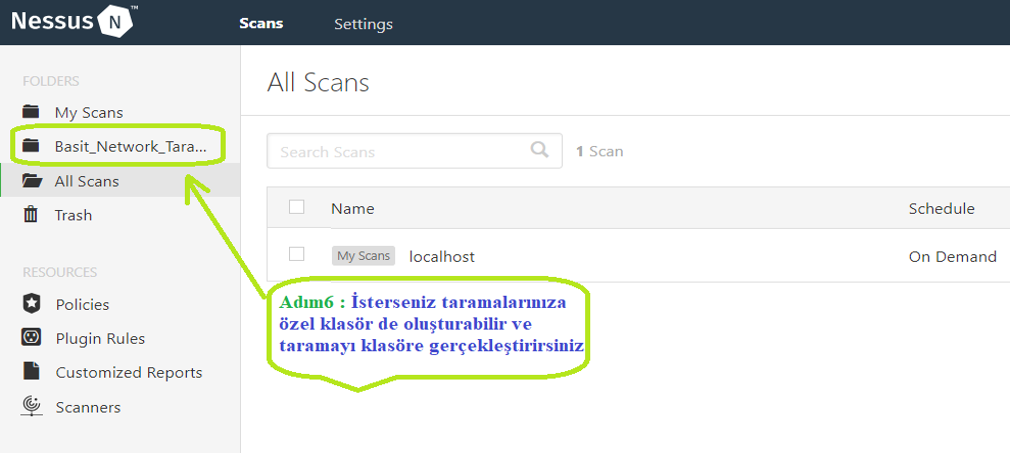

| Adım6 |

|

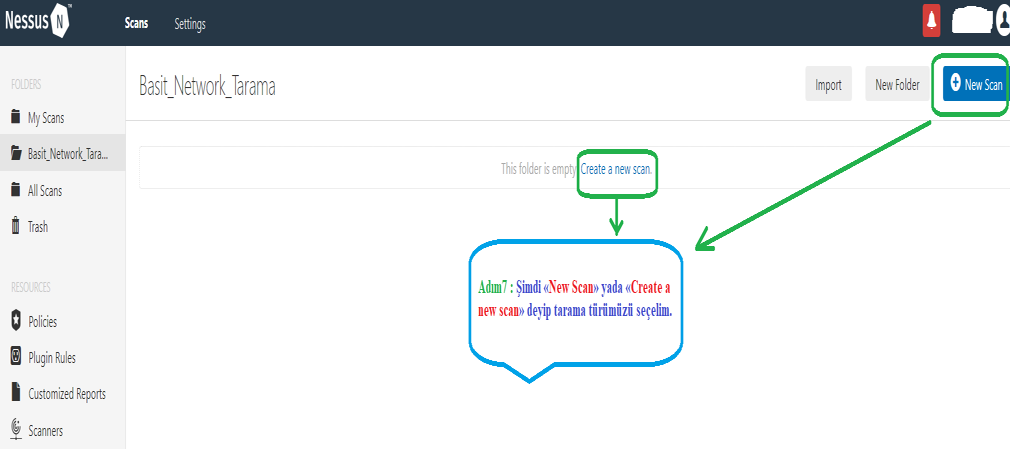

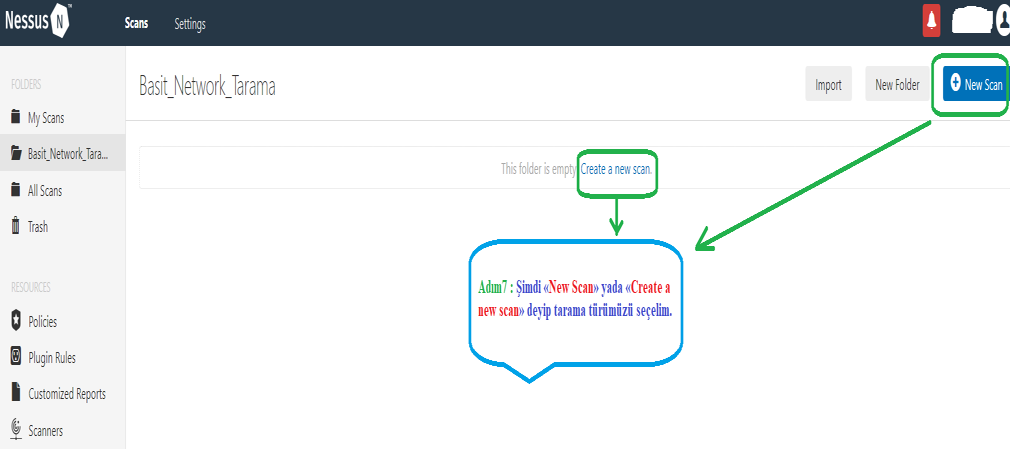

| Adım7 |

|

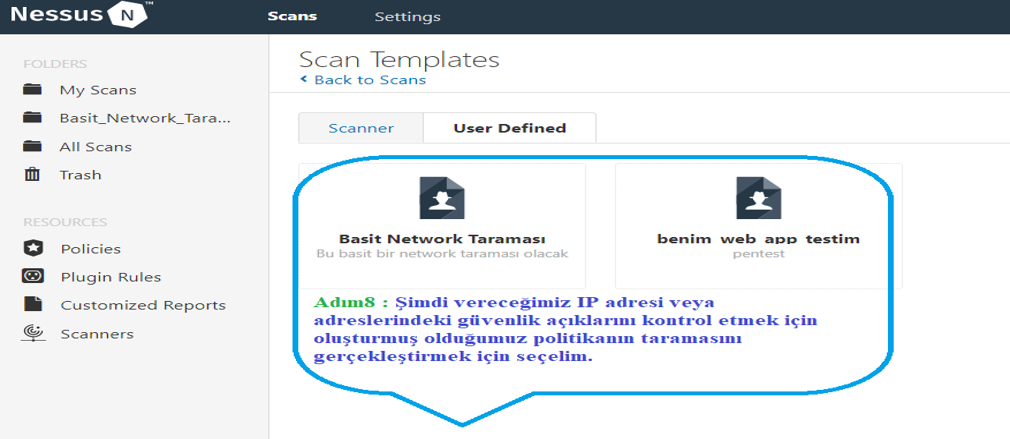

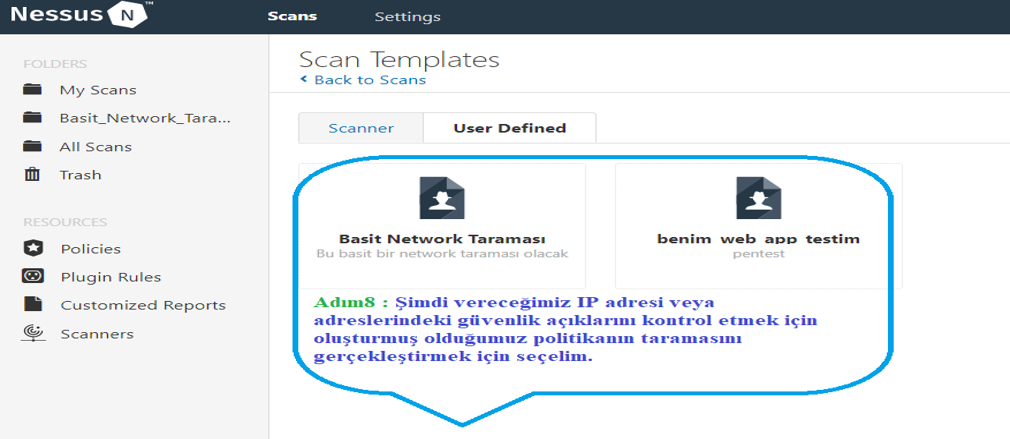

| Adım8 |

|

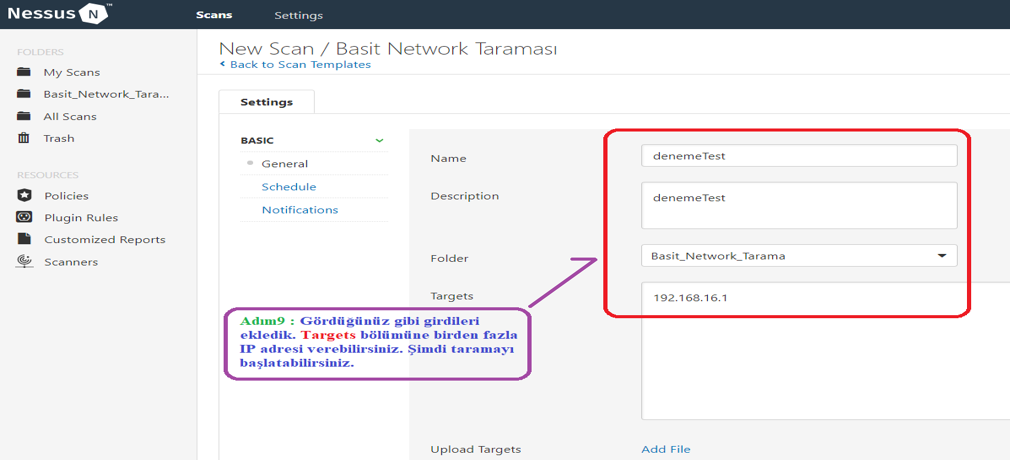

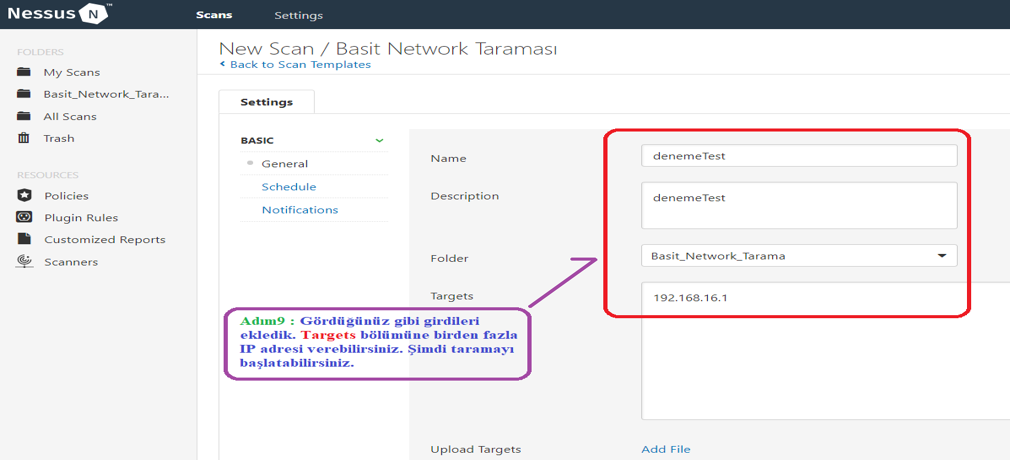

| Adım9 |

|

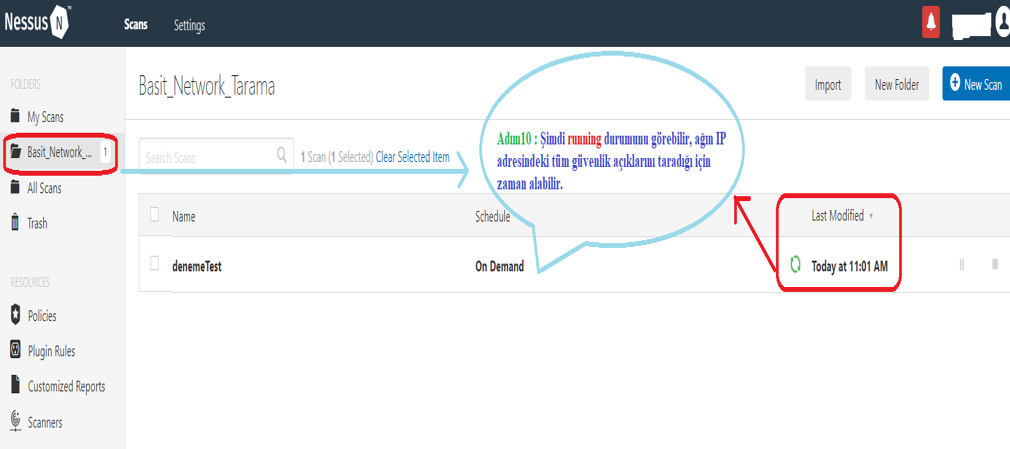

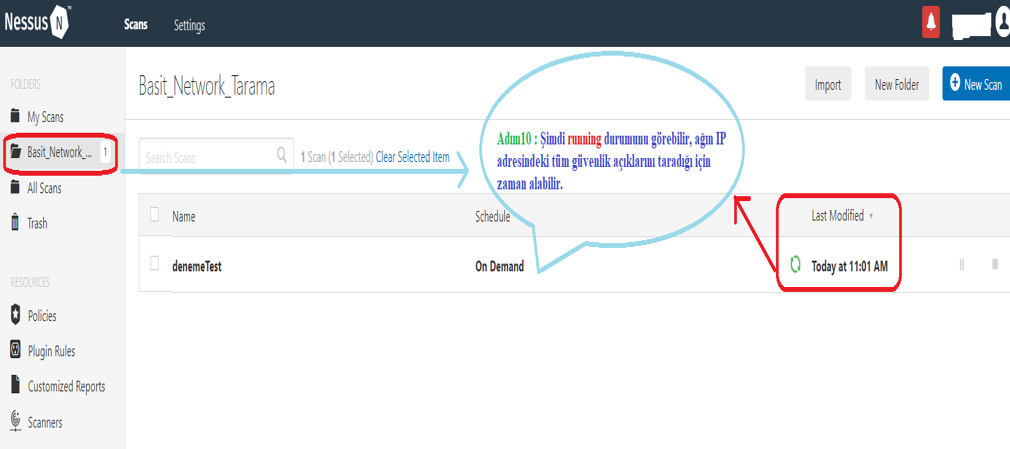

| Adım10 |

|

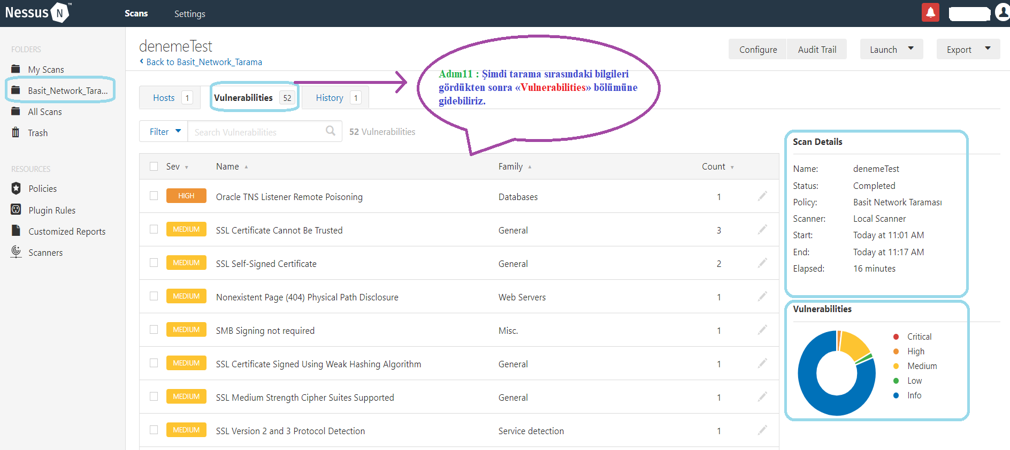

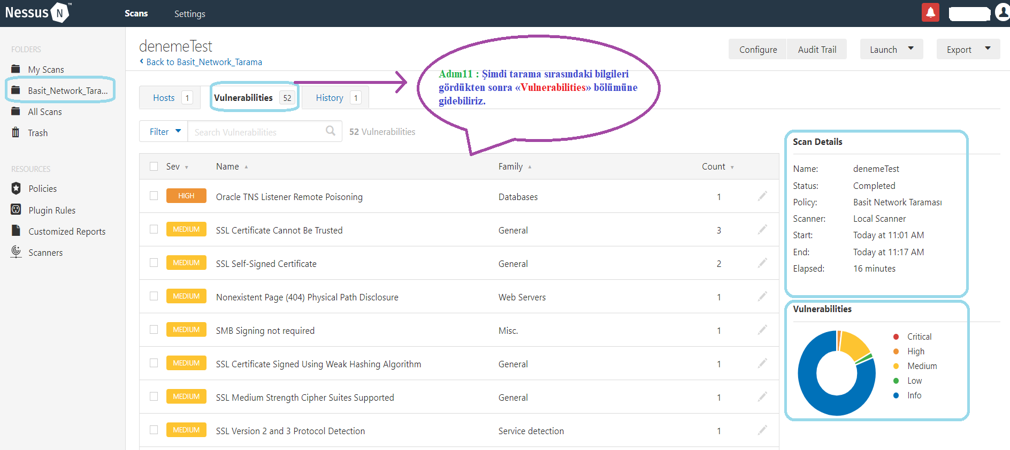

| Adım11 |

|

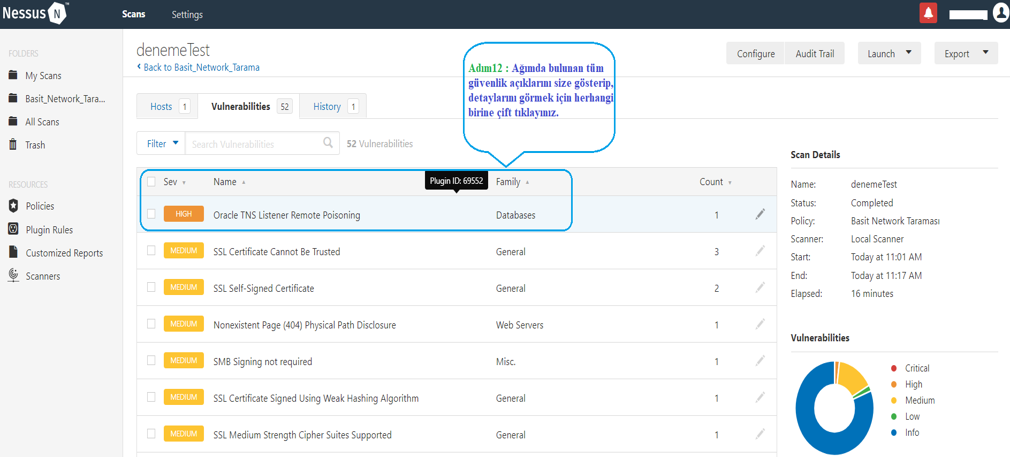

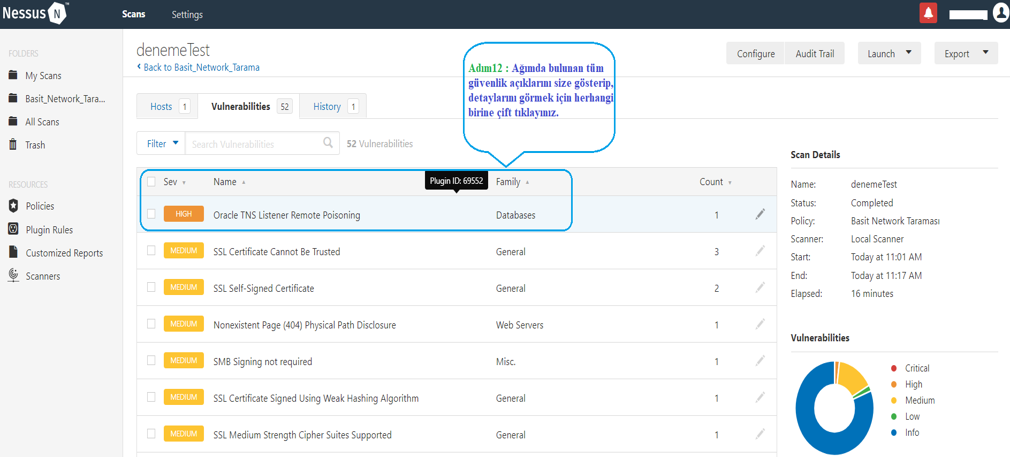

| Adım12 |

|

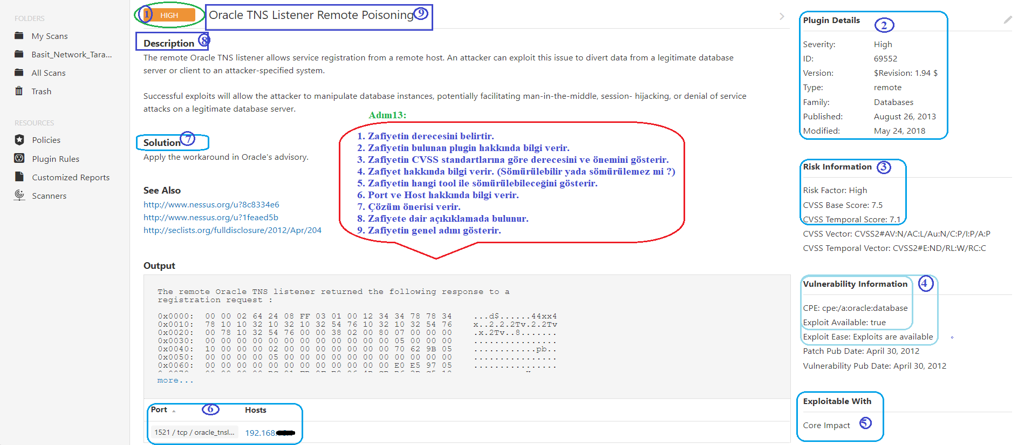

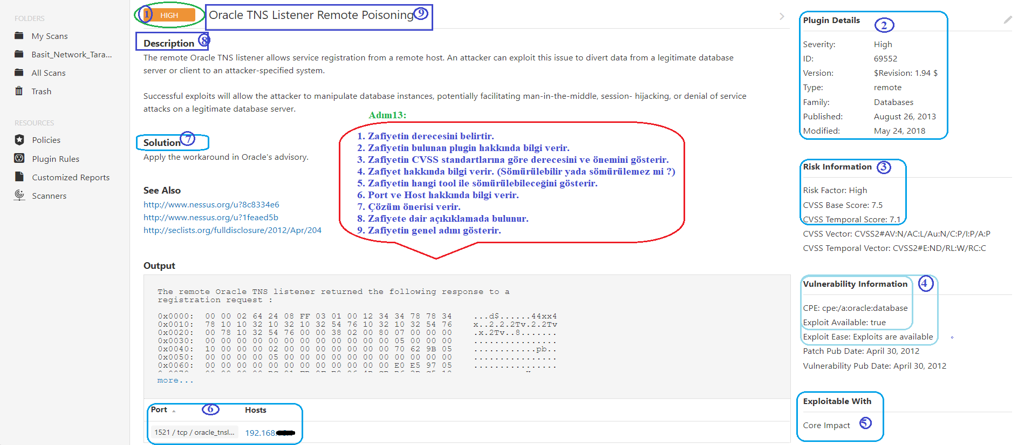

| Adım13 |

|

| Adım14 |

|

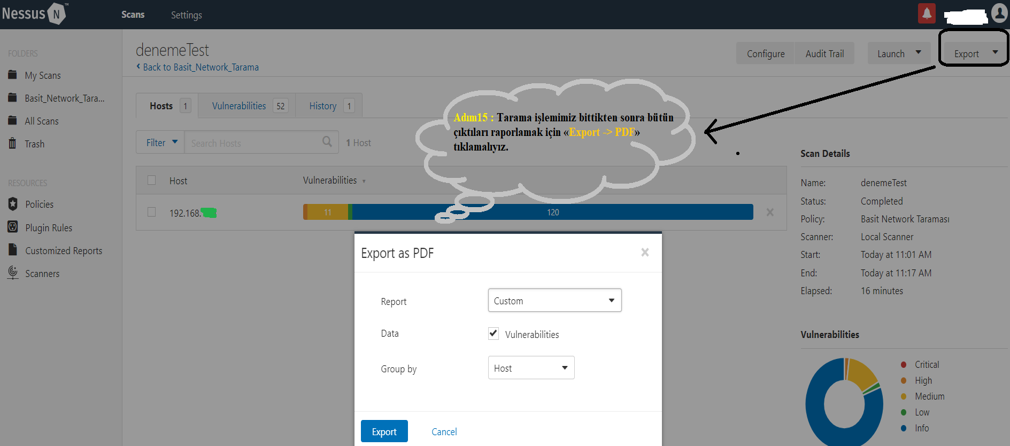

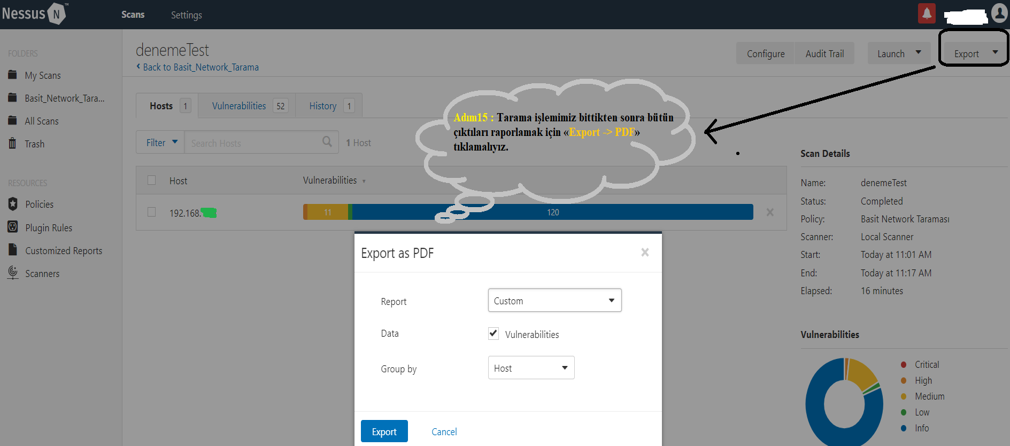

| Adım15 |

|

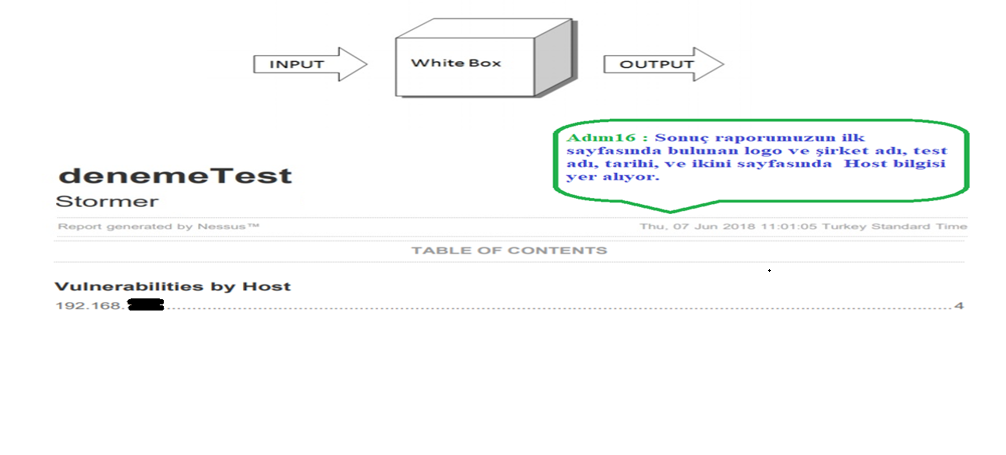

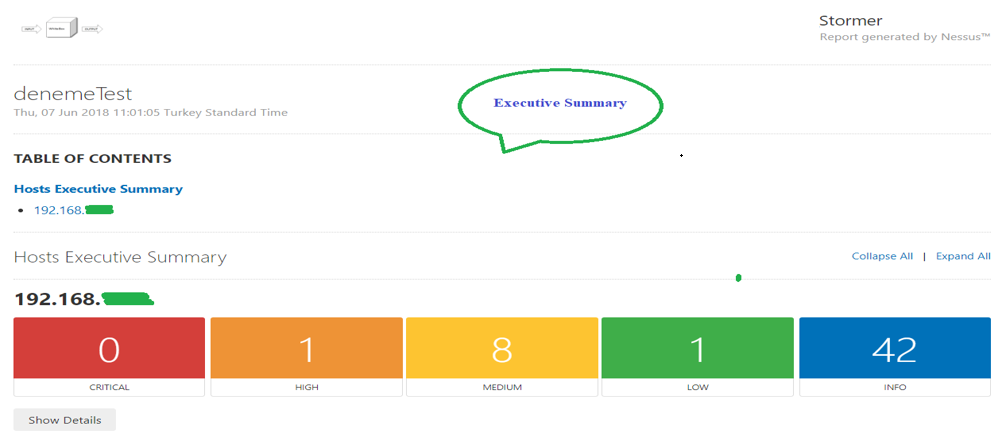

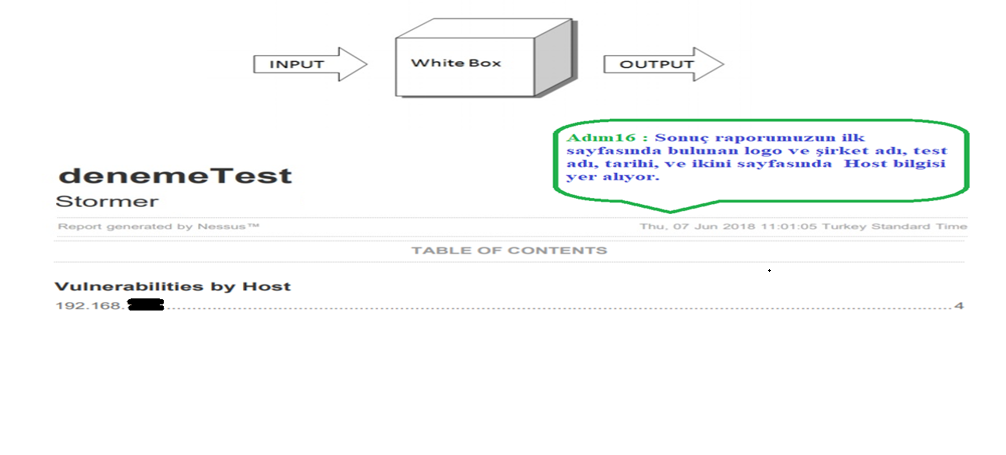

| Adım16 |

|

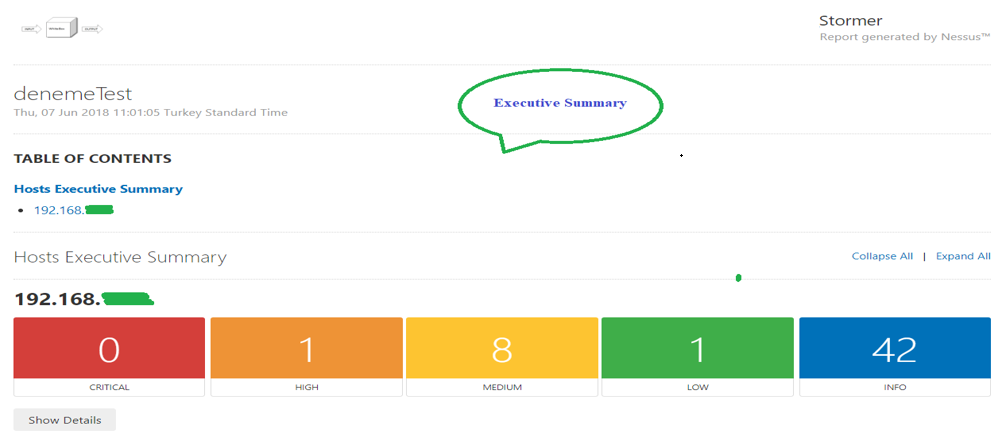

| Adım17 |